## 一、简介

- DNS缓存投毒攻击是指攻击者欺骗DNS服务器相信伪造的DNS响应的真实性。这种类型攻击的目的是将依赖于此DNS服务器的受害者重定向到其他的地址。

- 这种类型的攻击的已存在的典型应用是钓鱼方式的攻击,将一个想到银行的访问重定向到黑客所有的伪造网站。

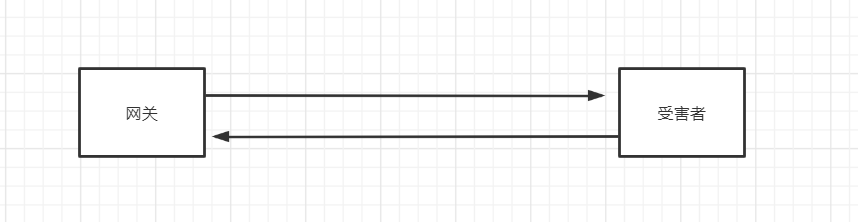

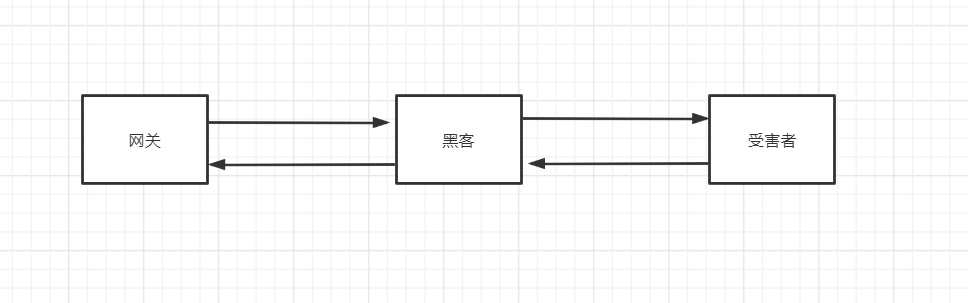

- 拓扑示例:

- 正常情况:

- 黑客攻击:(受害者的所有流量都从攻击者处经过,攻击者可以对流量进行篡改、截取等操作)

## 二、示例

- 以下示例为个人在测试环境对使用设备进行的一次ARP欺骗攻击

- 之所以不同的地址都跳转向同一界面,是因为在后台启动了服务,将所有的域名访问的流量都解析到了同一IP,该IP上部署有一个[WEB界面](https://tragic52.github.io/)。

<video width="100%" height="auto" controls="controls" preload="meta" src="http://video.gotarget.top/A/hacker/lAN/%E5%8F%97%E5%AE%B3%E8%80%85%E8%A7%86%E8%A7%92.mp4">

</video>

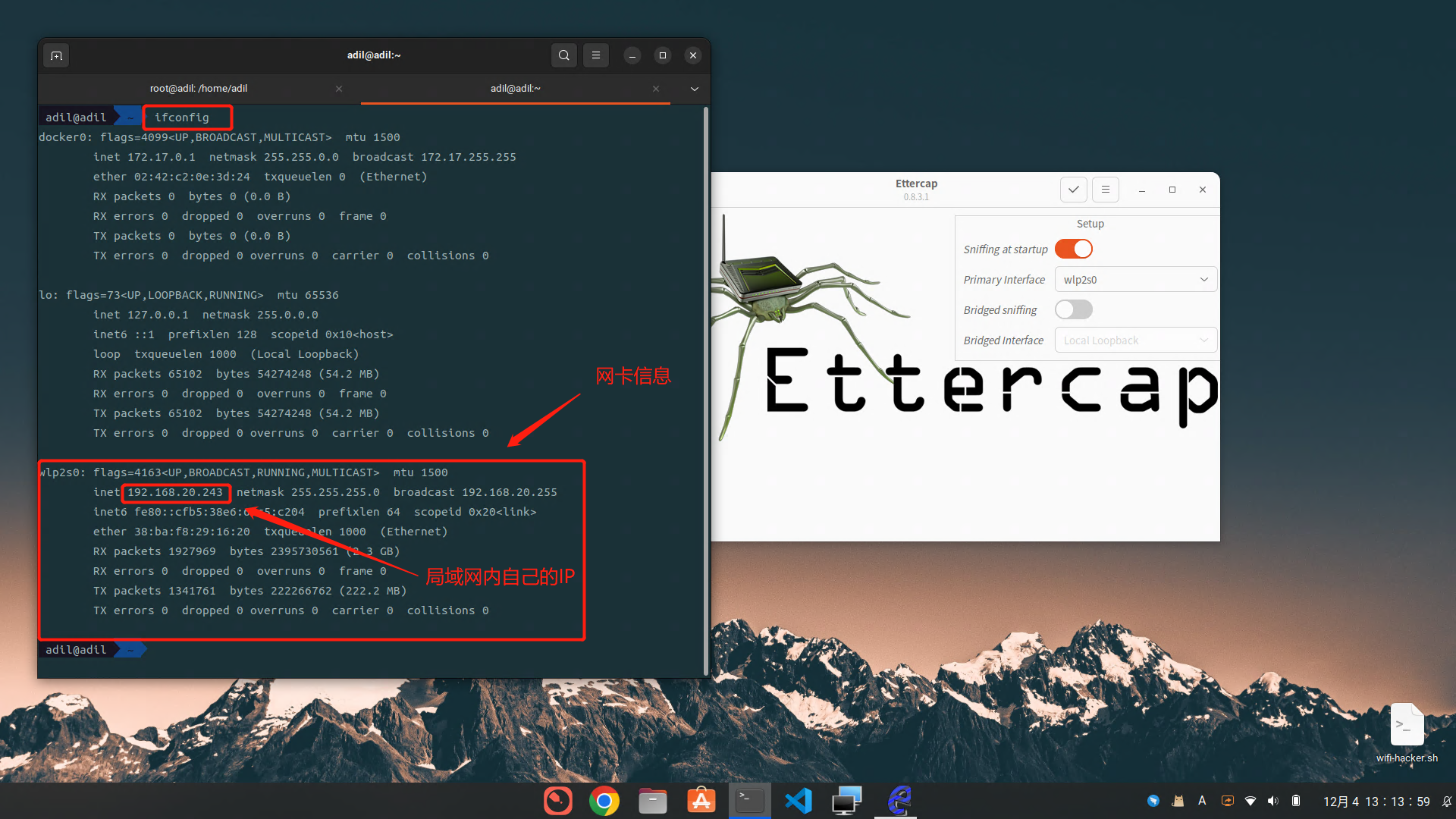

- 网卡信息

## 三、攻击

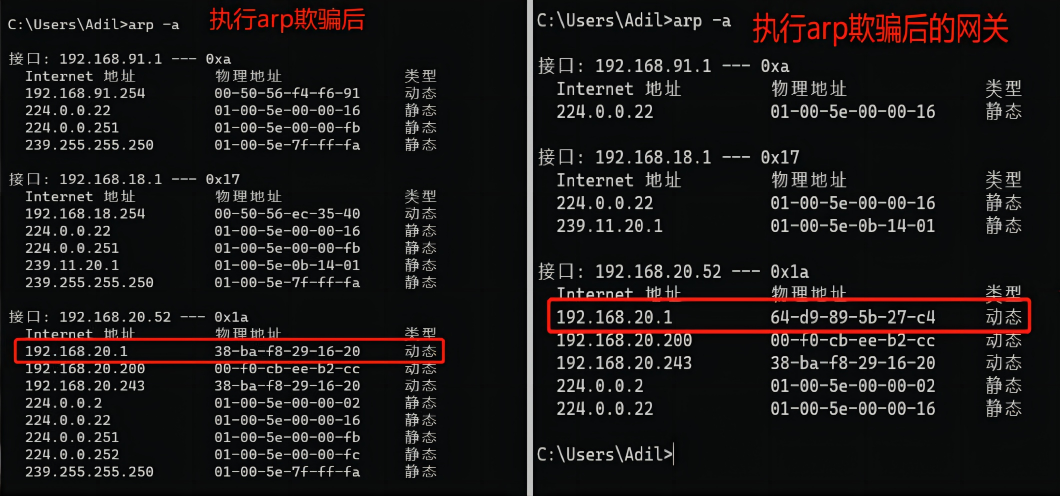

- 实验信息

- 攻击机IP:192.168.20.243

- 受害机IP:192.168.20.52

- 网关地址:192.168.20.1

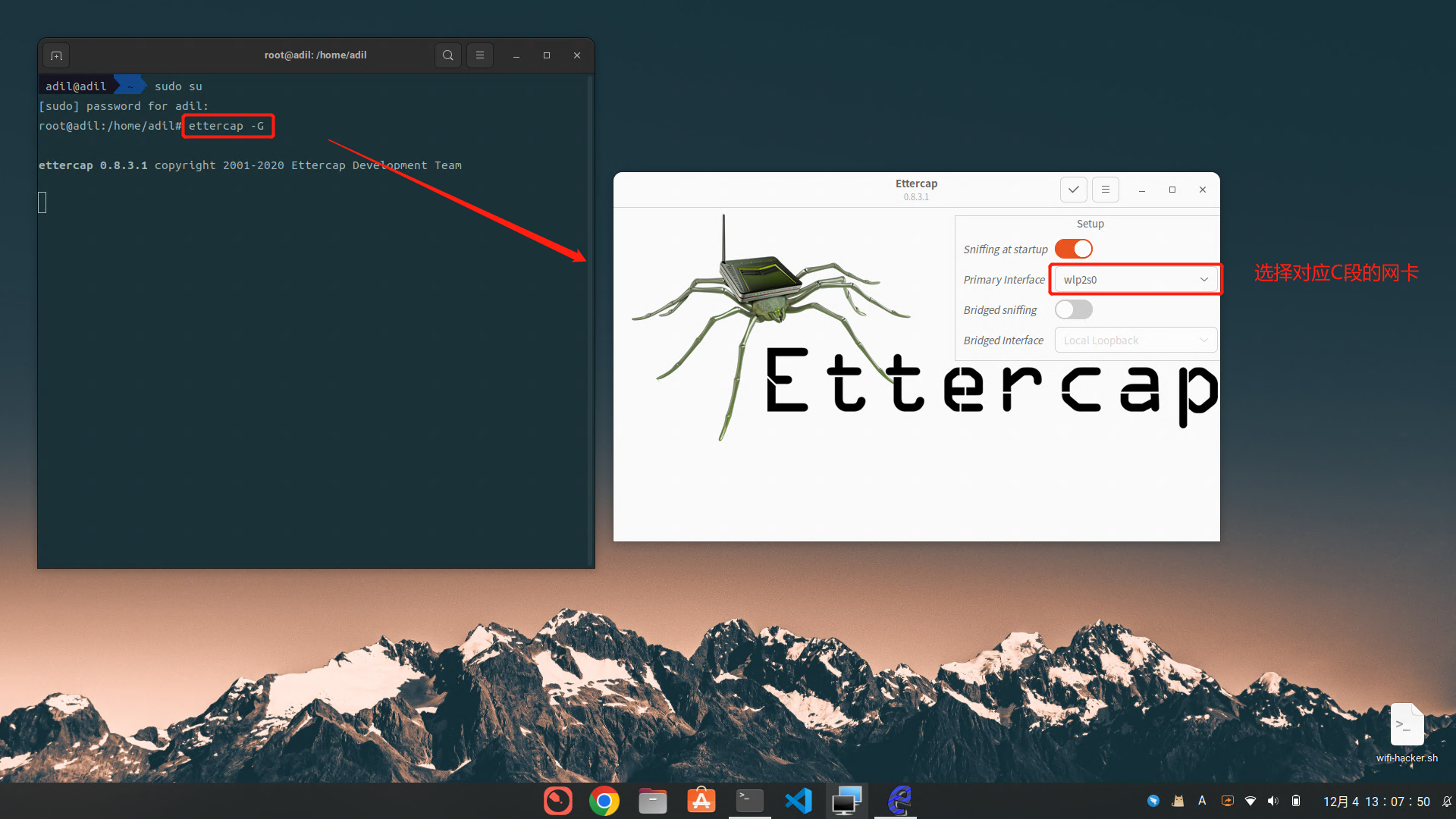

- 检查网卡信息

- 启动Ettercap

- 开始攻击

<video width="100%" height="auto" controls="controls" preload="meta" src="http://video.gotarget.top/A/hacker/lAN/%E6%94%BB%E5%87%BB%E8%80%85%E8%A7%86%E8%A7%92.mp4">

</video>

## 四、防御

- ARP缓存表设置为静态(IP绑定MAC地址)

- 受到攻击后:

- 检测:ping多个地址,检查是否都指向同一IP

- 补救:清除ARP缓存表(`arp -d`)==> 清除DNS缓存(`ipconfig/flushdns`)

局域网攻击——DNS投毒