## 一、起因

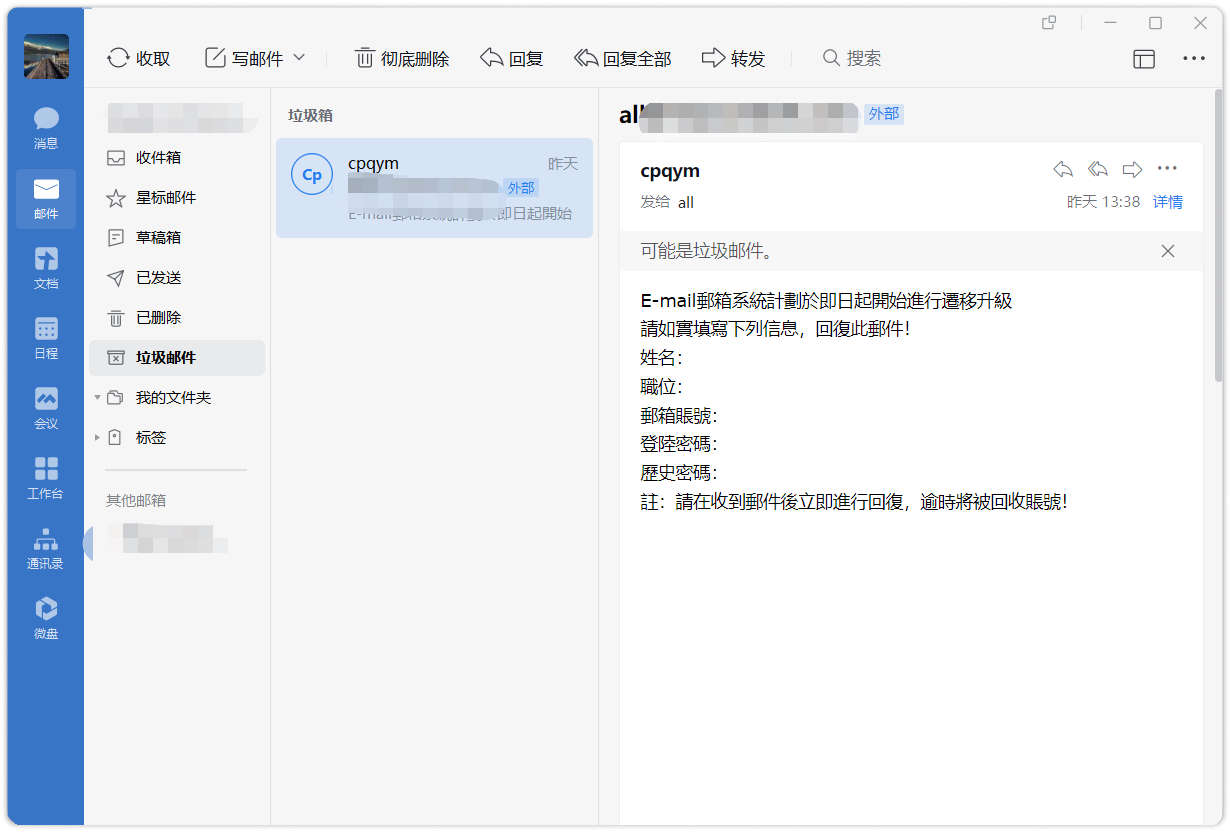

2022-11-2下午,因同事说公司邮箱收到了钓鱼邮件。原本百无聊赖的我们立即来了兴趣!作为一个安全从业者,遇到这种事,怎么能够不~~~。

- 邮件原图:

## 二、经过

- 首先,我们将发件的邮箱域名丢到[站长工具-域名备案](https://icp.chinaz.com/)里面进行查询,试图从域名信息中找到攻击者的信息。

- 查询结果:

- 通过域名得到的信息让我们得以判断应该是该房地产公司的邮箱系统被第三方攻击者攻击利用了

- 随后我们又从其公司官网进行探查,试图找出更多的信息

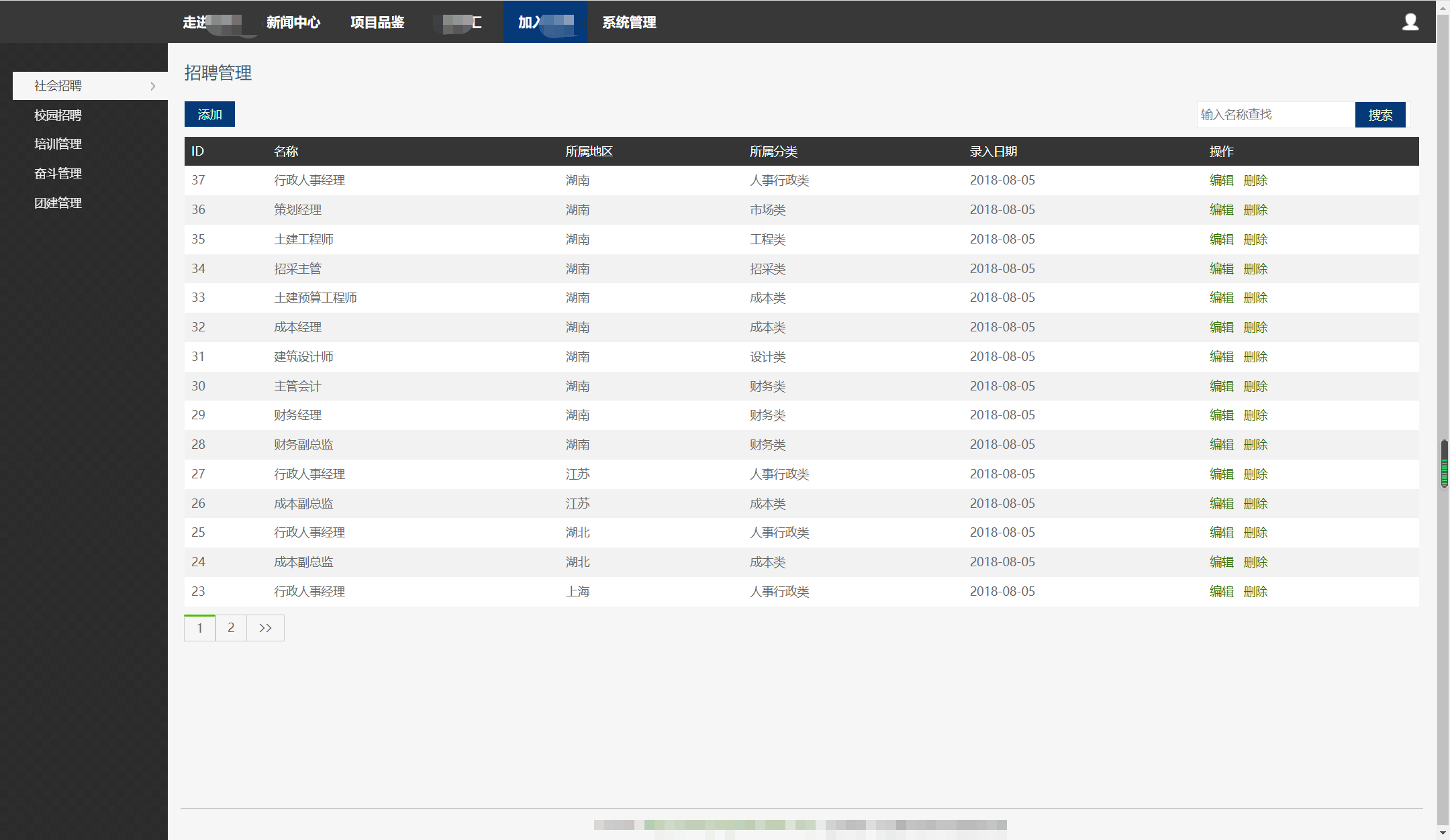

- 在探测过程中,采用一些常见的后台管理路径,譬如:admin、admin.php、manager、wp-admin进入了其后台管理页面

- 而后又采用密码爆破的形式登录了其管理后台,同时也发现其后台登录页面存在弱口令的现象。

- 其后台管理页面:

## 三、结果

- 至此,事情就已经基本结束了。利用先前得到的信息,整合成了一封邮发到了该公司官网的邮箱地址中,希望该公司予以整改吧。

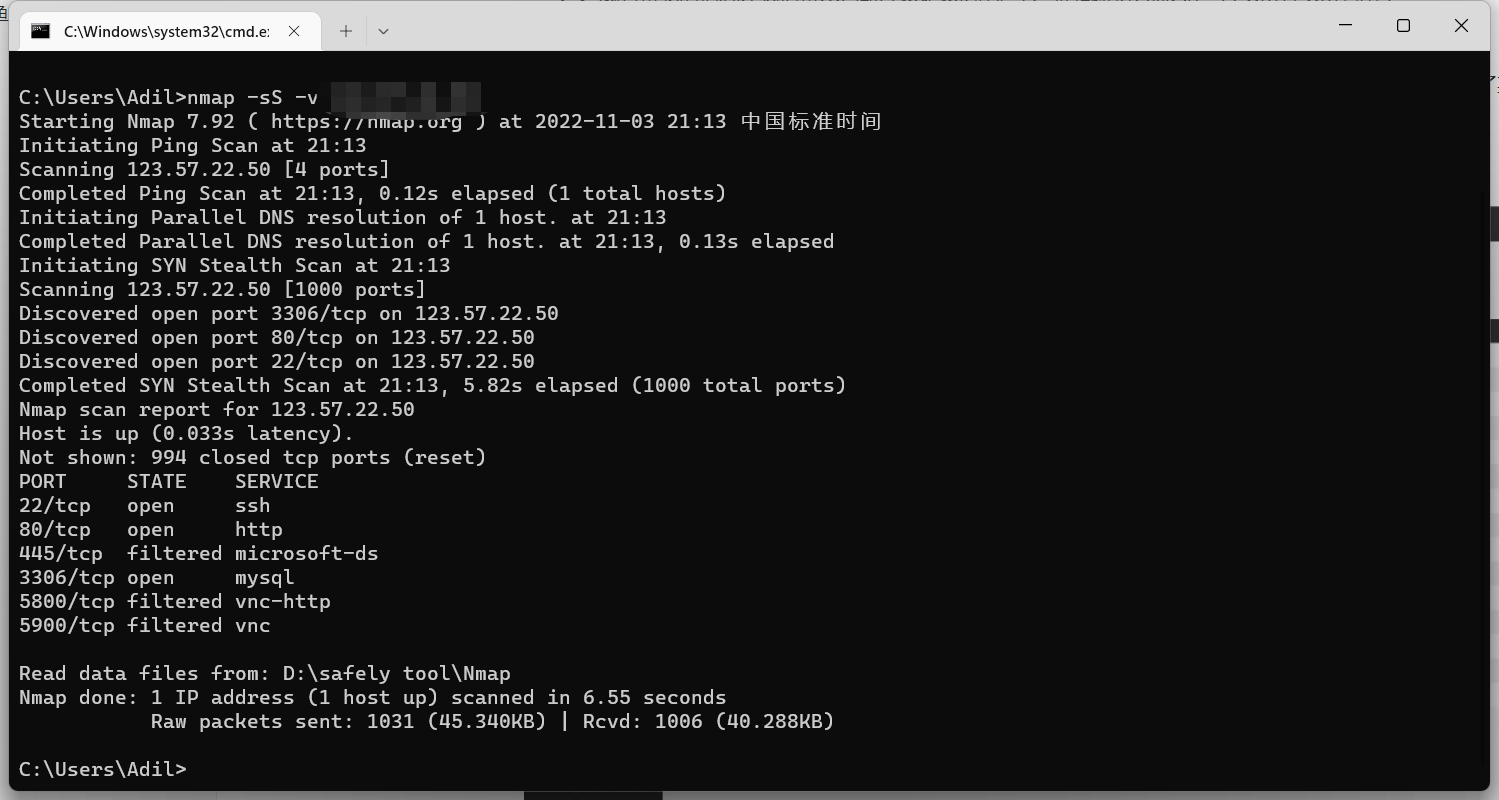

- 补充:发现该官网所在服务器IP暴露在公网上(容易遭到DDOS以及其他一些恶意攻击)

- 扫一下,发现还存在SMB、MySQL等服务........

## 四、一些预防措施

- 遭遇莫名邮箱,可优先查看邮箱后缀域名,随后可查询该域名备案(国内的域名必须备案:[传送门](https://icp.chinaz.com/))

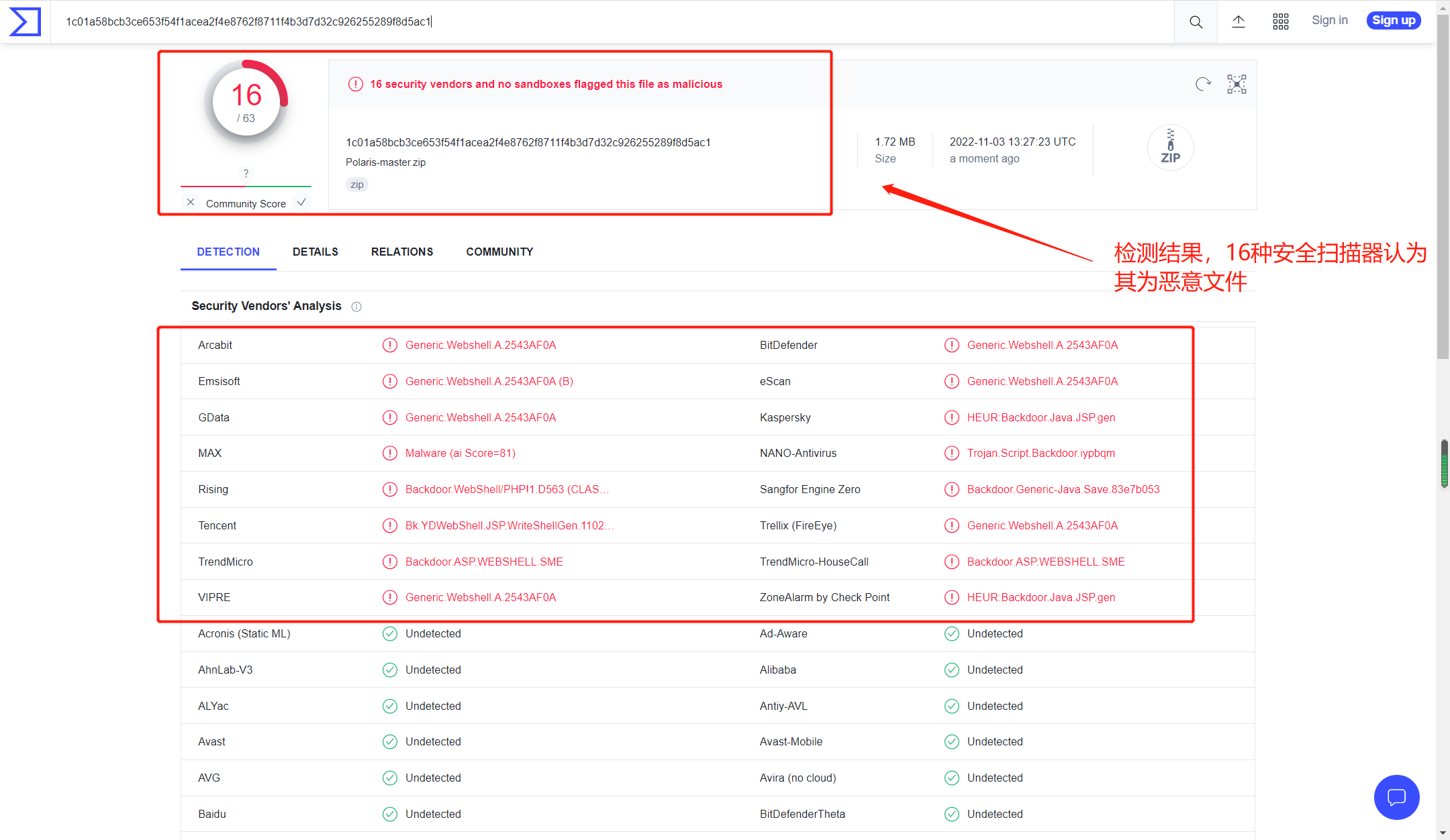

- 遭遇莫名文件/下载文件不确定安全性,可将文件扔到安全沙箱内进行检测。[传送门](https://www.virustotal.com/gui/home/upload)

记一次被钓鱼的经历