一、背景

- 在我们的工作实践中,我们通常会认为其是安全的,也因此会不假思索的打开他人发送的PDF文件。但是,PDF也是可以被攻击者用来加载执行恶意文件或代码的。这通常是由于你所使用的打开PDF文件的工具所导致的!

- 受本文中的恶意PDF影响行为

- 使用浏览器打开PDF

- 使用Adobe打开PDF

- 注:Office365以及WPS未受此影响,因为他们对PDF的加载机制不同

二、构造恶意PDF

- 工具:下载

2.1 操作步骤

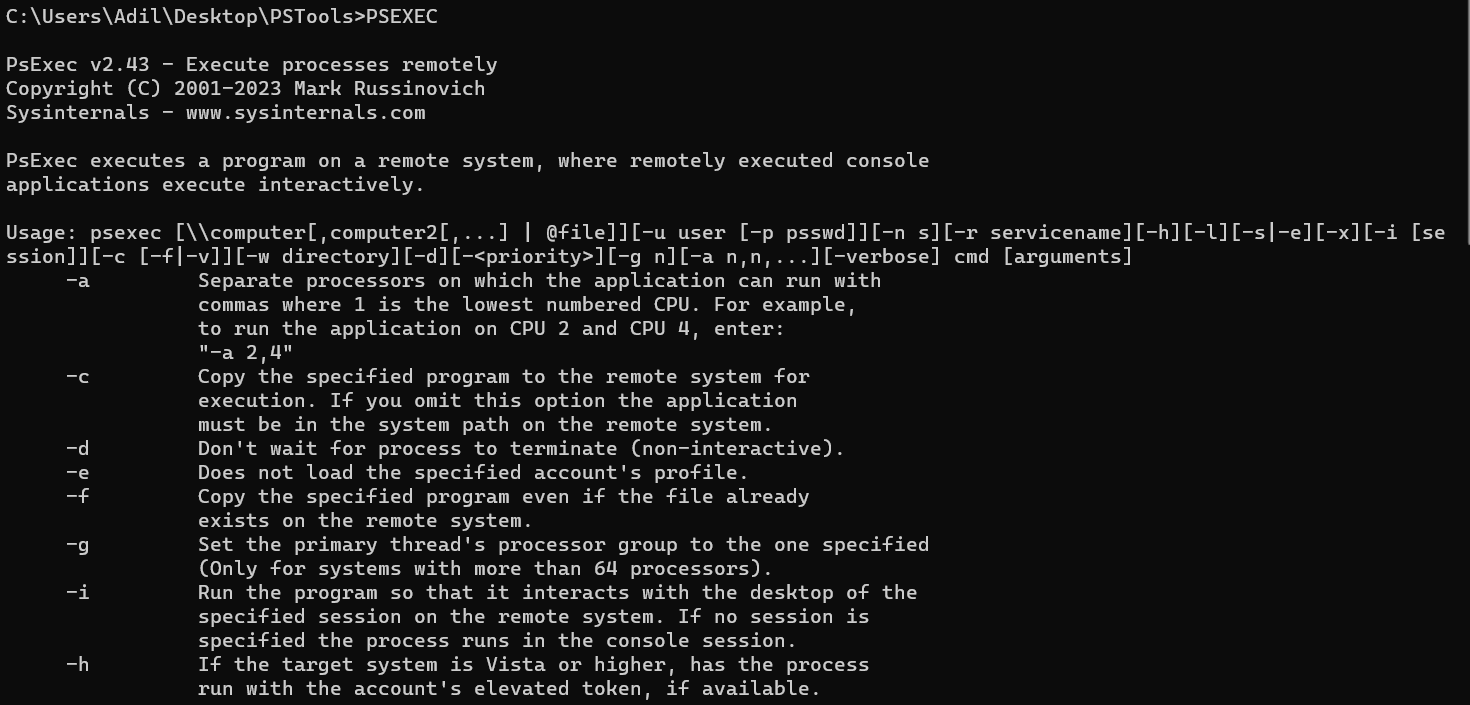

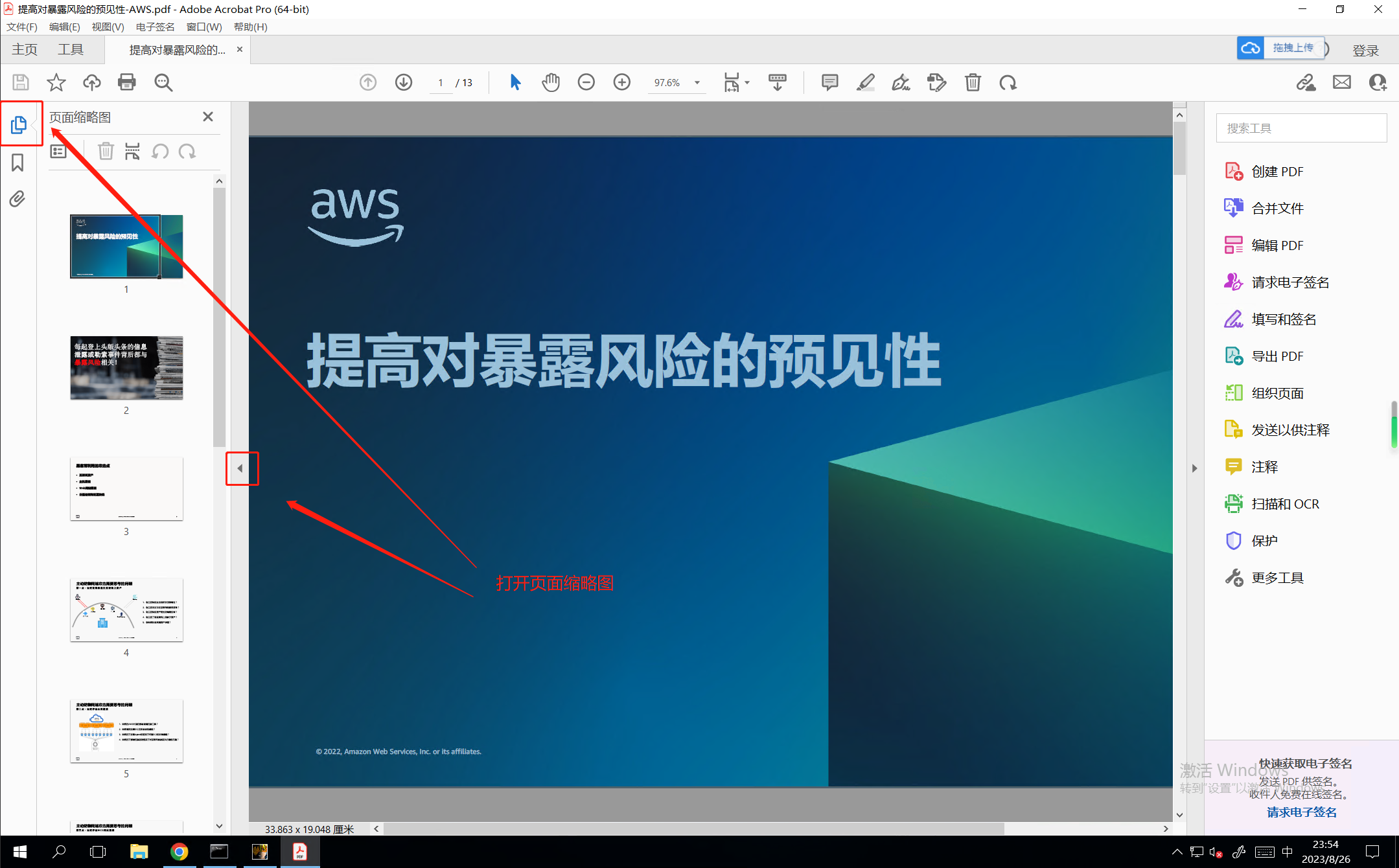

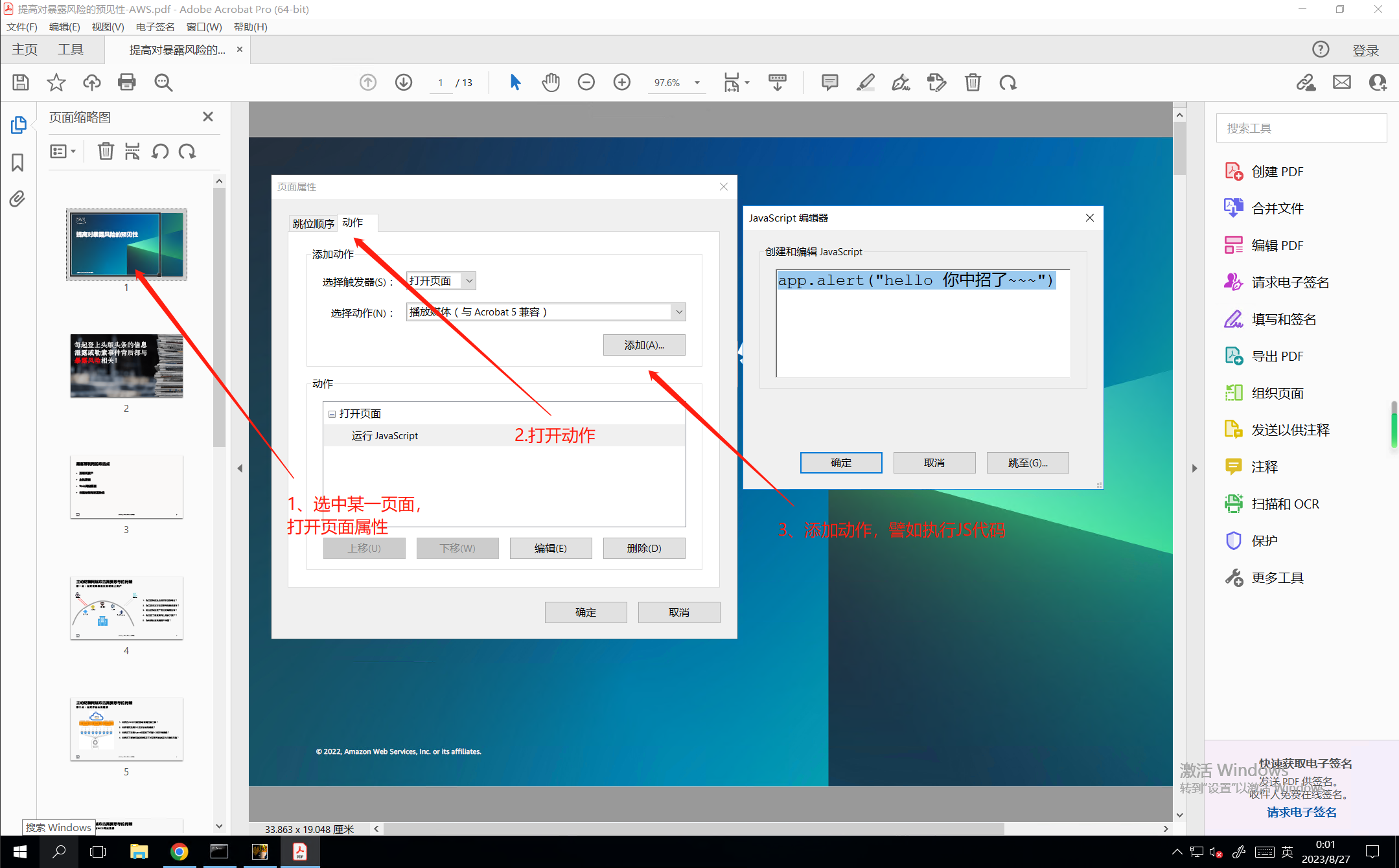

- 使用Adobe的PDF编辑工具,随意打开一个PDF文件,准备为文件注入一些打开触发动作。

- 添加动作:页面属性==> 动作 ==>添加

2.2 效果

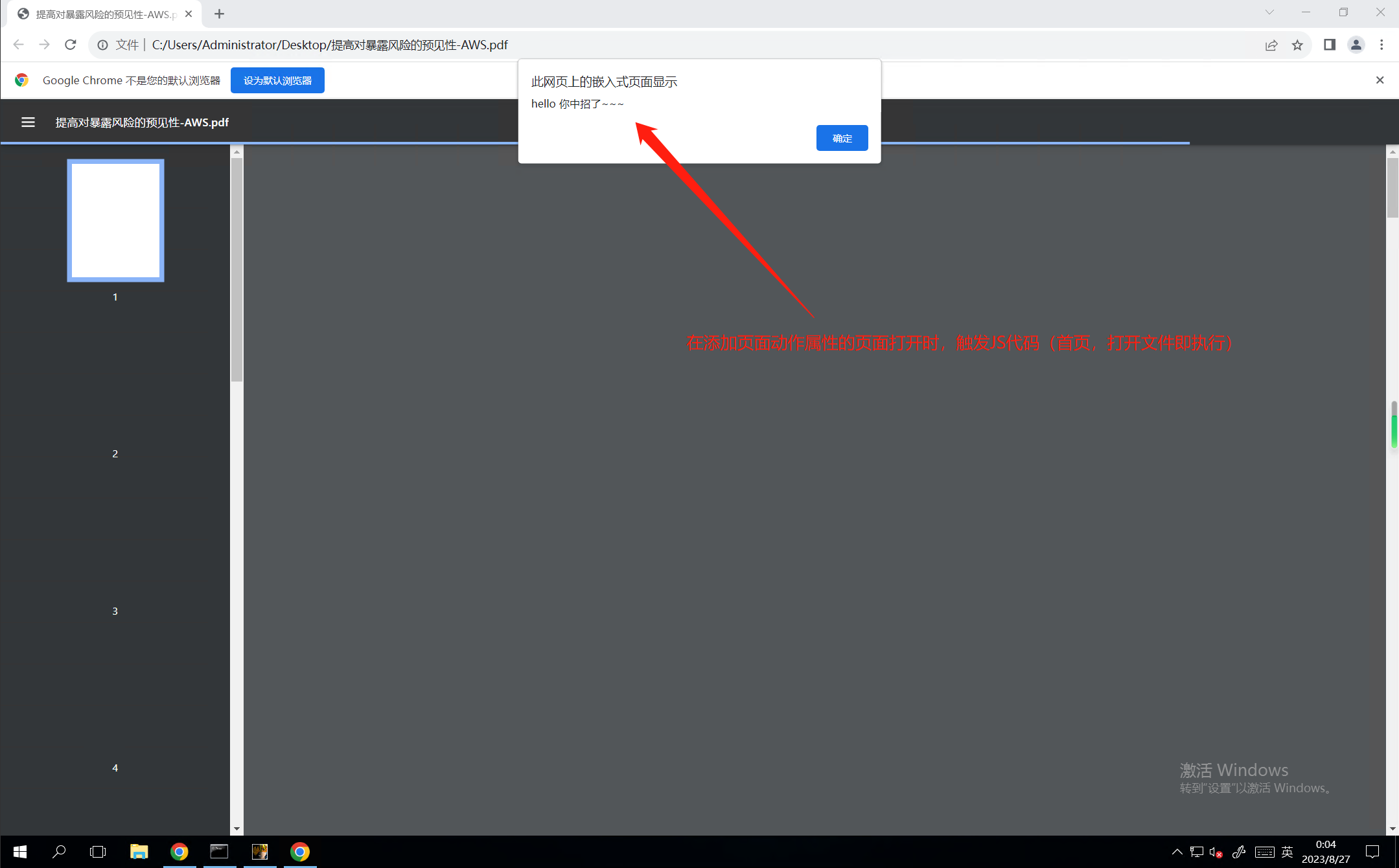

- 在移动到添加页面动作属性的页面时,将会自动触发先前添加的动作(首页添加动作,将会在打开文件时执行)

三、补充

- 采用该工具可以为PDF添加众多属性,譬如打开网页、打开某文件、播放音频等动作属性。

- 但由于产品之间的不同,导致譬如浏览器、WPS等无法解析处理其赋予页面的动作属性。

- 故此,当前具备风险项的即为利用PDF执行JS代码,这将可能导致用户的cookie、网站账密等被攻击者获取。

- 防范方法:不使用浏览器作为PDF的加载器。

- 额外补充:尽量不要使用Adobe的PDF加载器作为默认的PDF打开方式,甚至不应该使用该工具加载PDF,这将给攻击者以很多操作的空间。此外,版本较低Adobe的PDF编辑器将可能导致你在打开PDF时被攻击者获取到计算机的控制权限。

- Adobe_PDF_RCE: https://github.com/hacksysteam/CVE-2023-21608