一、背景

- 一般的渗透测试一般都是基于WEB进行的,对于

Android上的APP、小程序进行抓包测试,则需要进行代理配置、CA证书安装才可以进行。 - 注:在不针对支付宝、微信这类防护措施严格的程序情况下,可以使用安卓模拟器来进行测试。因为对于此类程序,模拟器将无法安装,因此也就无法进行抓包或测试了。

二、配置

- 配置环境

RedmeNote10:已经ROOT,用于抓包Kali:用于启用BP、adb调试安卓安装系统证书

2.1 安卓配置

-

注意:主机请尽量开启

ROOT,取得最高权限用于最后的刷入证书。 -

取得

ROOT==> 打开开发者模式 ==> 打开USB调试 -

参考文章:传送门

2.2 Kali操作

- 打开

BP==> 处理CA证书 ==>adb刷入证书

2.2.1 打开BP

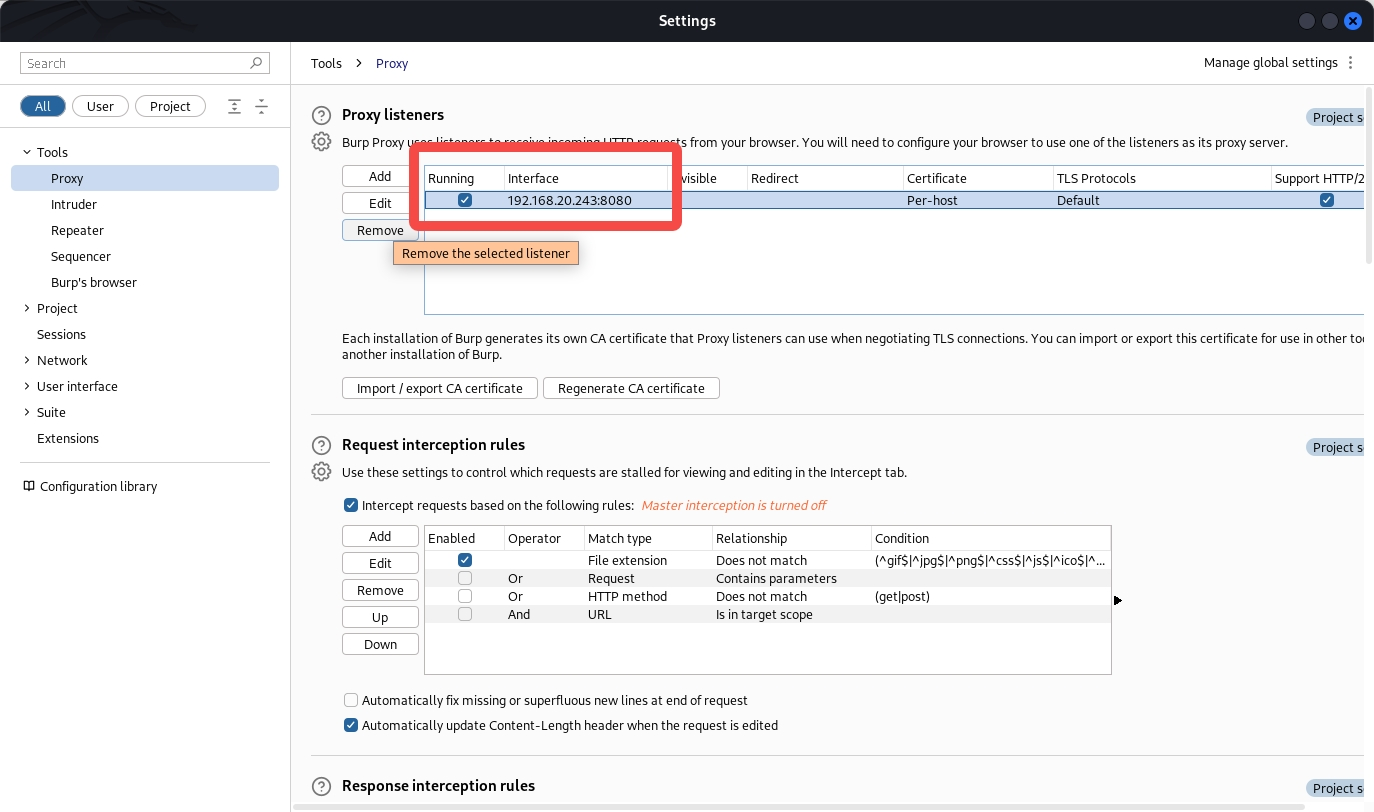

- 请一定修改

BP的代理配置,修改代理地址为局域网地址,而非127.0.0.1

2.2.2 处理证书

2.2.2.1 下载证书

2.2.2.2 加工证书

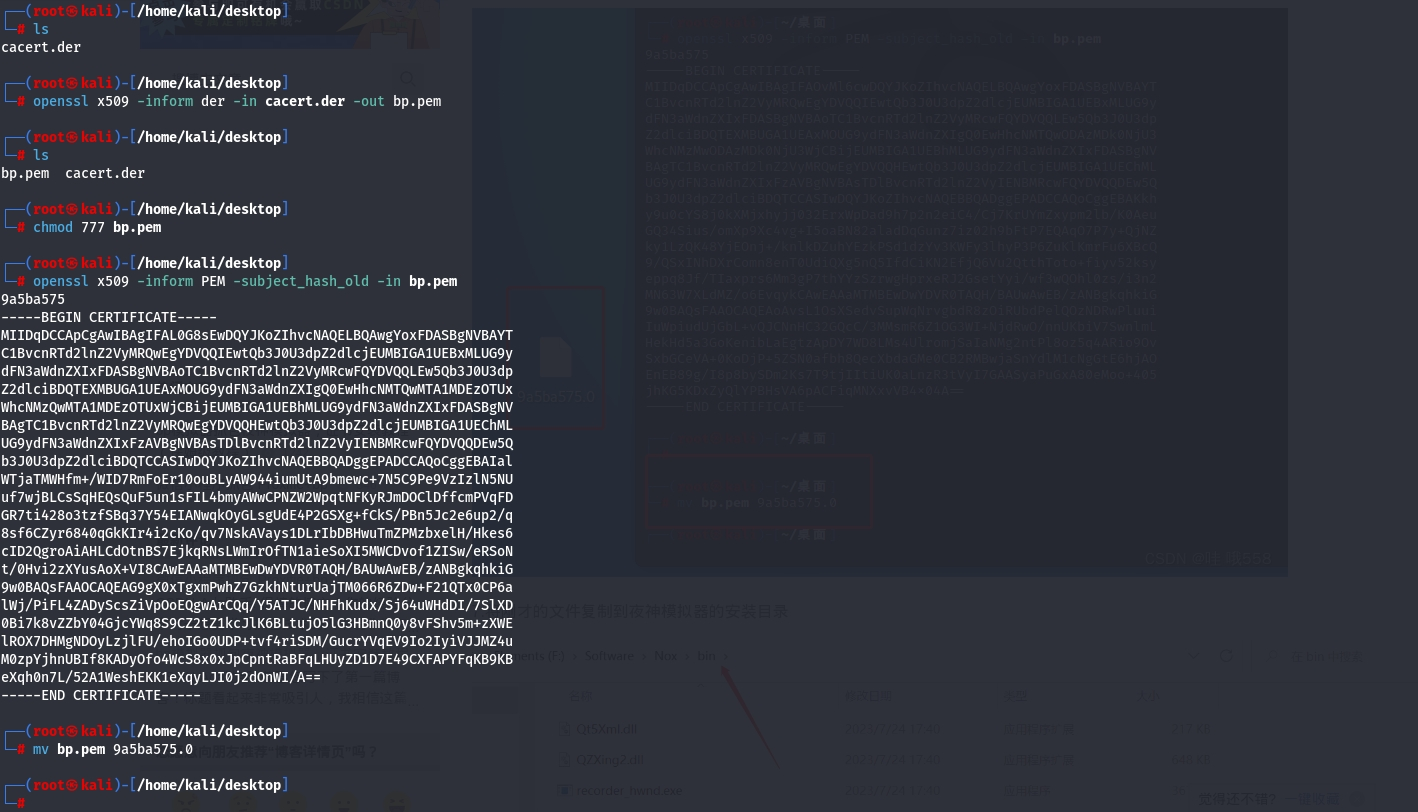

- 使用

openssl生成pem格式证书,授予最高权限:openssl x509 -inform der -in cacert.der -out bp.pem && chmod 777 bp.pem - 生成

pem证书的hash,更改证书文件名为系统识别格式:openssl x509 -inform PEM -subject_hash_old -in bp.pem && mv bp.pem 9a5ba575.0

2.2.2.3 adb调试写入证书

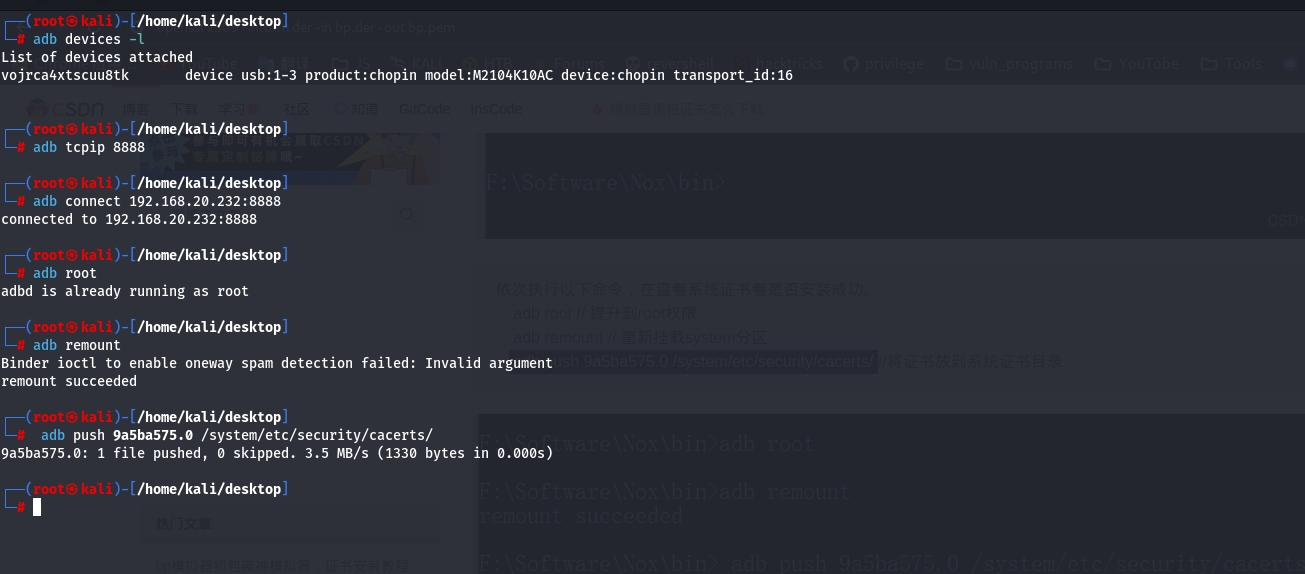

- 注-1:

kali默认未安装adb工具,需要先进行安装:apt install adb - 步骤一:使用数据线连接手机和

kali - 步骤二:

adb调试写入- 查看

adb连接设备:adb devices -l - 开启调试端口:

adb tcpip 8888 - 连接

adb设备:adb connect 192.168.20.232:8888 - 断开数据线连接!(必须操作,否则将可能导致后续无法切换到

root) - 提升到

root权限:adb root - 重新挂载

system分区:adb remount - 将证书刷入

system分区:adb push 9a5ba575.0 /system/etc/security/cacerts

- 查看

三、抓包

- 使用

Postern连接BP代理,随后在Android上的操作就会被BP抓包了~~ - 下载:传送门

|  |

|---|

- 效果:

-6d31b0f0e74746c79eedbbe7332eac52.jpg)